/https://www.ilsoftware.it/app/uploads/2023/05/img_25138.jpg)

La segmentazione delle reti informatiche è importante perché consente di separare sistemi che possono potenzialmente essere causa di problemi (infezioni, attacchi,…) dal resto della LAN. Per segmentare la rete una possibile soluzione consiste nell’utilizzare le cosiddette VLAN. La funzionalità VLAN (Virtual LAN), prevista su router e switch professionali, consente di creare più sottoreti che tra loro non possono comunicare direttamente, con tutti i vantaggi in termini di sicurezza che ne derivano.

Lato WiFi si possono creare reti guest in modo tale da rendere inaccessibile la rete locale da parte degli utenti non autorizzati collegati dai loro terminali in modalità wireless.

DMZ, acronimo di demilitarized zone, è una funzione prevista dalla maggior parte dei router in commercio: essa consiste nella creazione di una sottorete che offre dei servizi e li espone a una rete esterna ritenuta non sicura, ad esempio la rete Internet.

Il nome DMZ deriva dal fatto che analogamente alle zone demilitarizzate che vengono istituite tra un Paese e l’altro (non è permessa alcuna operazione militare) un nodo collegato a una rete esterna può accedere al contenuto dell’area senza potenzialmente mettere a repentaglio la sicurezza della restante porzione di rete aziendale.

In ambito business, quindi, all’interno di una DMZ si potrebbe collocare un server Web, un server DNS, un server di posta: i servizi erogati da questi sistemi sarebbero utilizzabili anche dai dispositivi collegati alla LAN restando ugualmente accessibili anche dalla WAN ovvero dalla rete Internet. L’accesso dei sistemi della DMZ alla LAN non è consentito.

Non trovandosi direttamente inseriti all’interno della LAN aziendale, eventuali problemi sui sistemi in DMZ non si riflettono sulla rete locale principale.

Di solito si usano due firewall per motivi di sicurezza: il primo tra la DMZ e la rete esterna, il secondo tra la DMZ e la rete LAN.

In alternativa, si può configurare una DMZ con un solo firewall che però deve gestire tre connessioni separatamente: WAN, LAN e DMZ.

DMZ sui router più economici: esposizione dell’host

La stragrande maggioranza dei router disponibili sul mercato offrono la possibilità di configurare e utilizzare la DMZ. Per i dispositivi più comunemente utilizzati, tuttavia, quella che è possibile impostare non è una vera e propria DMZ: il router si limita infatti ad esporre un host della rete locale sulla porta WAN.

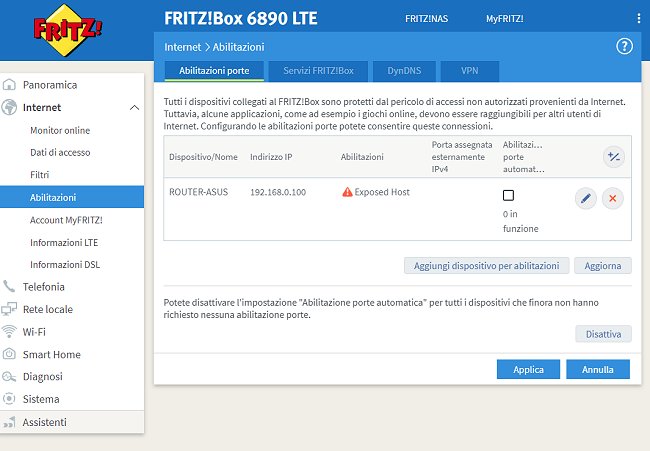

Prendete in esame l’immagine in figura: per l’attivazione della DMZ il router richiede unicamente un indirizzo IP appartenente all’intervallo usato per la rete locale.

Tutti i pacchetti dati in ingresso vengono automaticamente reindirizzati all’host locale indicato con il suo indirizzo IP privato: in questo modo tale sistema risulta esposto sulla rete Internet; il router non effettua più alcuna azione di filtro.

In questo caso va tenuto presente che l’host esposto (nell’esempio 192.168.1.100) non può comunque svolgere alcuna vera funzione di protezione perché non è separato dalla LAN.

Alcuni produttori di router, come AVM, preferiscono non usare il termine DMZ o Virtual DMZ sui loro prodotti. Sui Fritzbox, per esempio, si fa semplicemente riferimento a Exposed host per rimarcare il fatto che tutte le porte di comunicazione del sistema locale con IP privato indicato dall’utente vengono esposte pubblicamente sulla WAN e risultano accessibili da remoto.

Che senso ha, allora, attivare DMZ su un router “commerciale” di quelli che adoperiamo per collegarci alla rete Internet?

Di solito la completa esposizione di un host sulla rete Internet mediante DMZ si attiva soltanto quando, ad esempio, si collega un proprio router a valle del dispositivo fornito dall’operatore di telecomunicazioni.

Per collegare due router in cascata e rendere il proprio router connesso a valle tramite porta Ethernet in grado di erogare le funzionalità di firewall e NAT, si può attivare DMZ sul router principale collegato a Internet.

Con questa particolare configurazione, il router principale diventa “trasparente” e tutto il traffico in arrivo sull’IP pubblico viene “trattato” dal router secondario connesso subito a valle.

Il traffico in ingresso su tutte le porte del router principale viene automaticamente inoltrato verso le corrispondenti porte del router secondario: grazie a DMZ non si sarà costretti a un doppio inoltro delle porte. Ne abbiamo parlato anche nell’articolo su come collegare il router alla fibra FTTH.

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)