Quando si naviga in rete e si digita nel browser un qualunque indirizzo mnemonico del tipo www.ilsoftware.it, la richiesta passa (quasi; vedremo più avanti perché) sempre attraverso un server DNS (Domain Name System) che provvede a risolvere il dominio e a stabilire quale indirizzo IP (IPv4 e/o IPv6) corrisponde.

Qualunque applicazione installata sul sistema – quindi non necessariamente il browser web – che utilizzi non l’indirizzo IP ma un indirizzo mnemonico per collegarsi a un server remoto farà transitare la richiesta di risoluzione del nome a dominio attraverso un “resolver DNS”.

Come funziona il DNS Google e a cosa serve

Ogni sistema collegato alla rete Internet è identificato con un indirizzo IP pubblico univoco (vedere Il mio IP: come trovarlo e a che cosa serve); un indirizzo mnemonico può puntare a uno o più indirizzi IP.

I DNS Google, come tutti gli altri DNS usati a livello planetario, si occupano di effettuare la risoluzione dei nomi a dominio.

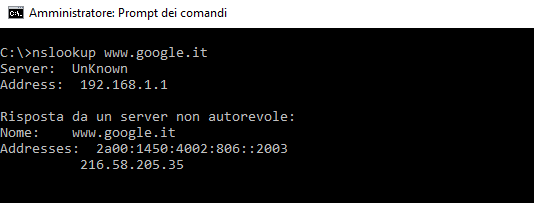

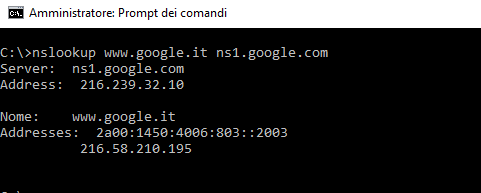

In Windows provate ad aprire il prompt dei comandi usando la combinazione di tasti Windows+R quindi digitando cmd. In Linux aprite la finestra del terminale.

Al prompt digitate quindi quanto segue:

Il server DNS utilizzato fornirà gli indirizzi IP pubblici associati all’indirizzo mnemonico www.google.it (il primo, in questo caso, è un indirizzo IPv6 mentre il secondo è il tradizionale IPv4):

Il comando nslookup, indipendentemente dal sistema operativo, indicherà anche il server DNS che è stato interrogato per ottenere l’indirizzo IP o gli indirizzi IP di destinazione corretti. Maggiori informazioni sul comando nell’articolo Server DNS: come funziona e a cosa serve Nslookup.

Copiando l’indirizzo IPv4 nella barra degli indirizzi del browser, il server di Google gestirà la richiesta e – com’è facile verificare – effettuerà un reindirizzamento automatico verso la home page del motore di ricerca.

Come avviene la risoluzione dei nomi a dominio grazie ai DNS

Ogni volta che si digita nella barra degli indirizzi del browser un indirizzo mnemonico, dapprima viene controllato il contenuto del file HOSTS del sistema locale (Modificare il file HOSTS di Windows e bloccare le app che “chiamano casa”) poi si passa alla cache del resolver DNS del sistema operativo (può essere svuotata da prompt, in ambiente Windows, usando il comando ipconfig /flushdns; vedere Il server DNS non risponde: come risolvere).

In questo modo viene accertato se l’indirizzo IP del sito Internet di destinazione sia già conosciuto a livello locale o comunque impostato manualmente dall’utente (è il caso del file HOSTS).

Se la corrispondenza tra indirizzo IP non fosse nota a livello locale, allora il sistema interrogherà il server DNS impostato dall’utente (nelle impostazioni dell’interfaccia di rete oppure a livello di modem router/server DHCP). Se il server DNS interpellato non conoscesse l’IP corrispondente al nome a dominio indicato allora si attiva il cosiddetto meccanismo della ricorsione: si parte dalla radice interrogando uno dei server root nel dominio di primo livello, si ottiene il server che lo gestisce, si procedere a un’interrogazione nel dominio di secondo livello fino a raggiungere il server autorevole per il nome desiderato.

DNS Google: perché ce n’è bisogno e cosa sono i DNS alternativi

Di norma gli utenti, soprattutto coloro che usano il modem router fornito dall’operatore di telecomunicazioni italiano, usano – senza saperlo – il server DNS fornito dallo stesso provider.

Questi vengono infatti comunicati da parte del modem router a tutti i dispositivi collegati in rete locale via cavo Ethernet o WiFi utilizzando un protocollo che si chiama DHCP.

I DNS Google, come peraltro molti altri (si pensi ad esempio a quelli di OpenDNS: OpenDNS, come proteggersi durante la navigazione) possono essere considerati come DNS alternativi e sono tra i server DNS più veloci.

Usare un server DNS alternativo (quelli della società di Mountain View sono noti anche come Google Public DNS perché possono essere pubblicamente utilizzati, ovvero adoperati da qualunque utente sulla faccia della terra, con qualunque dispositivo e con qualsiasi connessione) porta con sé diversi vantaggi. Altri resolver che si possono utilizzare al posto dei DNS di Google sono presentati nell’articolo DNS migliori: quali usare per la navigazione.

Cambiare DNS e scegliere ad esempio quelli di Google permette innanzi tutto di navigare online senza censure.

Alcuni siti web il cui accesso è stato bloccato a livello di DNS locale dai provider italiani sono regolarmente accessibili dai dispositivi che si appoggiano ai DNS Google, OpenDNS, Cloudflare o altri ancora.

Nel caso dei siti bloccati a livello di DNS italiano anziché l’IP reale si ottiene 127.0.0.1 nella risposta fornita dal comando nslookup: Come accedere ai siti bloccati. Così, né il browser né altre applicazioni possono raggiungere i server cui corrisponde l’indirizzo mnemonico specificato.

La struttura di rete sulla quale si basano i server DNS di Google o i DNS di Cloudflare (vedere Server DNS 1.1.1.1: Cloudflare lancia il nuovo servizio che punta sulla privacy) consente una più rapida risoluzione dei nomi a dominio mentre nel caso di OpenDNS è addirittura possibile, come accennato in precedenza, attivare dei filtri così la bloccare o permettere la visita di certi siti web.

I DNS Google permettono contenere al minimo le latenze tra la richiesta della risoluzione di un dominio e l’invio del suo IP al client. La copertura dei server DNS Google è quasi globale così da porre fisicamente un nameserver il più vicino possibile all’utente che ne fa richiesta.

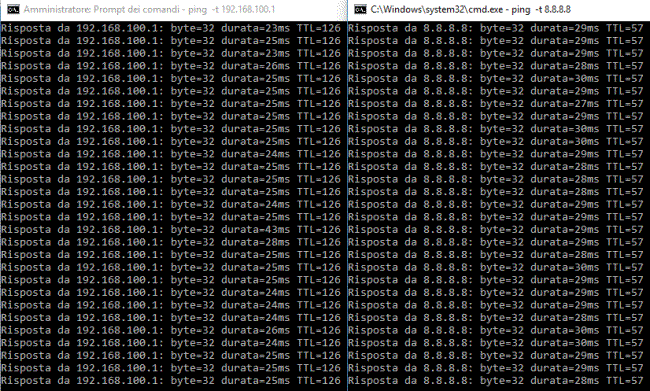

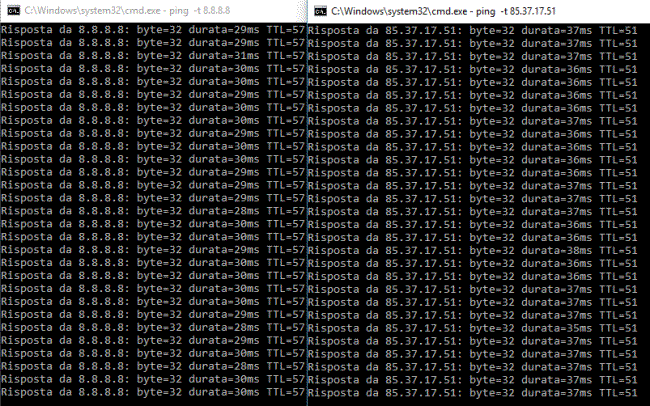

Guardate le seguenti richieste ICMP (ping): raggiungere i server DNS Google aggiunge appena 4-5 ms alla risposta del primo hop della connessione di rete in uso (in questo caso TIM).

Nel caso di un DNS di un altro provider, anche se interrogato dalla sua stessa rete, la latenza è già più elevata:

I DNS Google, inoltre, sono invulnerabili ad attacchi cache poisoning (vedere Sui principali server DNS inizia il passaggio a DNSSEC) che mirano ad alterare il contenuto della cache così da fornire risposte alterate alle interrogazioni provenienti dai sistemi client e alle aggressioni di tipo Denial of Service (DoS).

I DNS Google hanno abbracciato i protocolli DNS-over-HTTPS e DNS-over-TLS (rispettivamente DoH e DoT) che permettono, su richiesta dell’utente o comunque del client in uso, di crittografare le richieste di risoluzione dei nomi a dominio.

Come abbiamo spiegato nell’articolo DNS Google aggiornati per supportare DNS-over-TLS e cifrare i dati, visitando ad esempio un sito HTTPS il traffico dati fluisce da e verso il server remoto in forma crittografata senza che nessuno possa leggerlo e monitorarlo (non possono possibili attacchi MITM, man-in-the-middle).

Le normali richieste DNS sono però gestite in chiaro quindi il provider Internet, gli utenti connessi alla stessa rete locale e gli altri soggetti lungo il percorso, possono facilmente stabilire – in tempo reale – i siti web visitati.

L’utilizzo dei protocolli DNS-over-TLS e DNS-over-HTTPS consente di superare questo problema crittografando opportunamente il traffico da e verso i server DNS (non tutti i server DNS sono compatibili; i DNS Google lo sono).

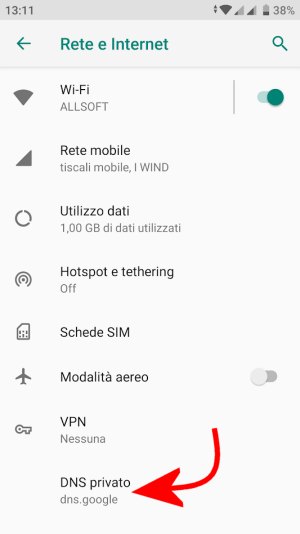

Sui dispositivi mobili per ora solo Android 9 e successivi permettono di inviare richieste usando la cifratura dei pacchetti DNS: basta accedere alle impostazioni di rete del sistema operativo, scegliere Avanzate, DNS privato quindi impostare dns.google come provider del servizio.

Come Google osserva in questa pagina di supporto, l’impostazione del DNS privato e quindi l’utilizzo del protocollo DNS-over-TLS vengono ignorate nel caso in cui si adoperasse un servizio VPN.

Gli utenti Linux possono usare il resolver Stubby mentre chi usa Windows può orientarsi su Simple DNSCrypt. Purtroppo neppure Windows 10 supporta infatti, al momento e in modo predefinito, il protocollo DNS-over-TLS.

Nell’articolo Controllare se il browser supporta Secure DNS, DNSSEC, TLS 1.3 ed Encrypted SNI abbiamo invece visto come crittografare le richieste DNS in maniera tale che neppure gli operatori di telecomunicazioni possano leggerle.

Windows supporterà comunque presto il protocollo DNS-over-HTTPS (vedere DNS over HTTPS in Windows 10: supporto in arrivo) allineandosi a quanto fatto dagli sviluppatori dei principali browser web: Come attivare DNS over HTTPS su Google Chrome; Mozilla attiva DNS over HTTPS in Firefox: in Europa nelle prossime settimane.

Diversamente da ciò che accade soprattutto in Italia, inoltre, i DNS Google – come quelli degli altri provider citati in quest’articolo – non reindirizzano l’utente verso pagine web arbitrarie in seguito a richieste di risoluzione di nomi a dominio inesistenti (alcuni provider Internet, quando un’interrogazione dà esito negativo, inviano il browser su una “pagina personalizzata” che mostra link e banner pubblicitari).

Quali sono i DNS Google e come impostarli sul router: indirizzi IPv4 e IPv6

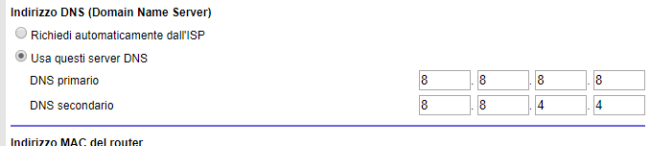

Per impostare i DNS Google a livello di router è sufficiente collegarsi al suo pannello di amministrazione (digitando, di solito, http://192.168.1.1 o http://192.168.0.1 nella barra degli indirizzi del browser), accedere alla sezione LAN, Impostazioni LAN o Configurazione Internet a seconda dei modelli quindi digitare 8.8.8.8 e 8.8.4.4 in corrispondenza delle caselle relative ai server DNS primario e secondario da usare.

D’ora in avanti tutti i client collegati in rete locale che chiederanno un IP privato e i server DNS da usare, riceveranno automaticamente quelli di Google.

Se si fosse collegati con un provider Internet che ha già attivato una rete IPv6 (Fastweb IP pubblico anche su IPv6 per i nuovi clienti), è possibile usare – in aggiunta o in alternativa – gli indirizzi IPv6 dei DNS Google:

2001:4860:4860::8888

2001:4860:4860::8844

Tutti i principali sistemi operativi sono infatti pienamente compatibili, da tempo, con l’indirizzamento IPv6 mentre sono gli operatori di telecomunicazioni a non aver ancora adeguato le loro reti (si può effettuare questo test per verificarlo).

Alcuni dispositivi richiedono l’inserimento in forma esplicita di tutti gli otto ottetti che compongono un indirizzo IPv6. In questo caso, per introdurre i DNS Google va usata la forma seguente:

2001:4860:4860:0:0:0:0:8888

2001:4860:4860:0:0:0:0:8844

Per saperne di più su IPv6 è possibile fare riferimento agli articoli IPv6 Cos’è e perché è importante in ottica Internet delle Cose e La rete Internet cambia: ecco l'”identikit” di IPv6. Le basi per prepararsi in tempo.

Consultando questa pagina è invece possibile eseguire un test per capire se ci si trovasse o meno su rete IPv6 (tutti i sistemi operativi più recenti sono da tempo compatibili IPv6).

La fornitura di un indirizzo IPv6 da parte di TIM al modem router collegato è per il momento ancora sperimentale (viene definita “soluzione pilota”: qui maggiori informazioni nella sezione Protocollo IPv6).

Usare i DNS di Google in Windows e negli altri sistemi operativi

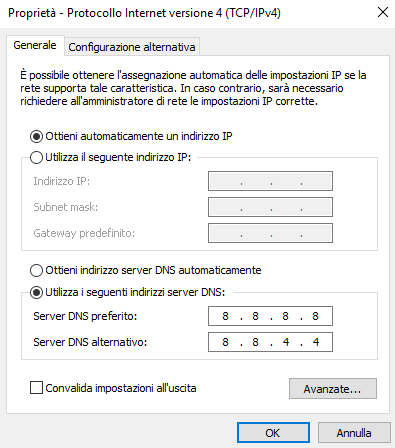

Per usare i DNS Google a livello della singola macchina Windows basta premere la combinazione di tasti Windows+R e digitare ncpa.cpl o comunque fare riferimento al Centro connessione di rete e condivisione.

Cliccando con il tasto destro sull’interfaccia di rete in uso, scegliendo Proprietà, quindi Protocollo Internet versione 4 e Protocollo Internet versione 6 infine cliccando ancora sul pulsante Proprietà, si possono impostare i DNS Google IPv4 (8.8.8.8 e 8.8.4.4) e IPv6 (2001:4860:4860::8888 e 2001:4860:4860::8844) nei campi Utilizza i seguenti indirizzi server DNS.

A partire da Windows 10 Aggiornamento di maggio 2019 (versione 1903), è possibile cambiare i DNS in uso sulla macchina ancora più rapidamente digitando Stato della rete nella casella di ricerca del sistema operativo quindi cliccando su Modifica proprietà di connessione.

Per ottenere istruzioni su come cambiare DNS e usare i DNS Google con gli altri sistemi operativi (Linux, macOS, Android,…) consigliamo di fare riferimento al nostro articolo Cambiare DNS in Windows, Linux, macOS e Android.

Utilizzo dei DNS Google e privacy

Quando i DNS Google furono lanciati in molti storsero il naso: la società di Mountain View ha in mano tutti gli strumenti tecnici per memorizzare l’elenco dei siti web visitati dagli utenti e, incrociando i dati con gli account Google online, costruire un profilo ben preciso di ciascun utente.

In realtà, questo tipo di incrocio dei dati non è ammissibile e Google si impegna a non conservare alcun tipo di informazione che permetta di identificare gli utenti.

Google spiega di mantenere, nell’ambito del servizio DNS, due log: uno temporaneo e uno permanente.

I DNS Google memorizzano temporaneamente l’IP della macchina dal quale si è connessi. Si tratta di un’informazione utile per smascherare e bloccare sul nascere eventuali attacchi DDoS (Distributed Denial of Service) nonché per risolvere problemi di mancata di visualizzazione di siti web rispetto a una ristretta cerchia di utenti.

Questi log temporanei vengono cancellati in un periodo compreso tra 24 e 48 ore.

Nei log permanenti, Google non registra alcuna informazione che renda univocamente identificabile ciascun utente oppure gli IP degli utenti.

Google conserva alcune informazioni geografiche per analizzare fenomeni e tendenze nel loro complesso ma i registri sono azzerati nel giro di due settimane (la società ne conserva solo un ridotto sottoinsieme, selezionato in maniera casuale).

Google assicura di non mettere in correlazione alcuna informazione tratta dai log temporanei e/o permanenti con qualunque altro dato conferito alla società nell’ambito dell’utilizzo degli altri servizi (i.e. account Google, Gmail, Foto,…).

Interrogare i DNS Google da web o dalle app

Funzionalità poco conosciuta ai più, Google fornisce un pannello di controllo e delle API che restituiscono i parametri legati alla risoluzione di un nome a dominio.

Collegandosi con la pagina dns.google, si può digitare un qualunque nome a dominio e ottenere, per risposta, gli IP utilizzati dal corrispondente sito web.

Il risultato è lo stesso ottenibile con il comando nslookup: Server DNS: come funziona e a cosa serve Nslookup.

Digitando un indirizzo IP pubblico, è possibile anche effettuare un reverse DNS.

Utilizzando la sintassi https://dns.google.com/resolve?name=google.it si ottiene un output in formato JSON mentre usando nslookup seguito dal nome del dominio da controllare, si otterrà Risposta da un server non autorevole.

Si tratta di un messaggio assolutamente normale che sta ad indicare che la risoluzione del dominio è stata operata da un server DNS “comune”, non da quello autoritativo.

Ogni dominio Internet poggia su un DNS autoritativo che “ha i poteri” per comunicare a tutti gli altri qual è l’IP corretto associato all’indirizzo mnemonico corrispondente al nome a dominio stesso.

Chi gestisce un sito web con un proprio nome a dominio sa benissimo che quando si cambia provider (i.e. fornitore del servizio di hosting) è necessario istruire i server DNS autoritativi affinché utilizzino il nuovo indirizzo IP sul quale è in ascolto il server web al posto di quello precedentemente memorizzato.

La modifica, una volta correttamente impostato il DNS autoritativo per il dominio, deve poi essere automaticamente presa in carico da tutti i server DNS a livello mondiale.

Come spiegato nell’articolo La propagazione DNS non esiste, parola di Nslookup.io, non è corretto parlare di “propagazione” quanto piuttosto di aggiornamento della cache dei resolver DNS.

Utilizzando un servizio WHOIS come questo è possibile conoscere i server DNS autoritativi per qualunque dominio.

Basta digitare l’indirizzo mnemonico d’interesse quindi scorrere fino alla voce Nameservers.

Nel caso di google.it, ad esempio i server autoritativi sono appunto quelli indicati con la freccia di colore rosso.

Digitando infatti nslookup www.google.it ns1.google.com, il messaggio Risposta da un server non autorevole non appare più.

I siti web di più grandi dimensioni che vantano un traffico importante usano uno schema a bilanciamento di carico. I DNS autoritativi forniscono cioè indirizzi IP diversi che puntano a differenti macchine all’interno della stessa infrastruttura (locale o distribuita) così da smistare in modo abbastanza omogeneo le richieste di collegamento dei sistemi client. Questo approccio consente di scongiurare eventuali problemi di congestione o di sovraccarico dei server web.

Nell’articolo Server DNS: come funziona e a cosa serve Nslookup abbiamo approfondito le modalità di utilizzo dello strumento Nslookup, abbondantemente citato in precedenza.

Da ultimo, un trucco interessante per chi volesse far sì che Google aggiorni immediatamente i suoi record DNS dopo una modifica.

Nel caso in cui Google tardasse ad aggiornare i suoi record DNS e rispondesse con messaggi quali Server failed oppure con “Name servers refused query (lame delegation?)” all’indirizzo dns.google, allora basterà portarsi nella pagina Flush cache for a domain, digitare il nome a dominio d’interesse e cliccare su Flush cache.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16218.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/3-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/thunderbird-140-eclipse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/notifiche-scadenza-certificati-lets-encrypt.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fibercop-banda-ultralarga-fibra-ottica-italia.jpg)