Il sistema Dov’è (Find my) di Apple permette di trovare i propri dispositivi col logo della mela morsicata ovunque essi si trovino. Il sistema ideato da Apple utilizza i dispositivi iPhone degli sconosciuti come strumenti per inviare i dati sulla posizione geografica degli oggetti che non si trovano più.

Anche in occasione del recente lancio degli AirTag, Apple ha confermato la sicurezza del sistema e spiegato quanto sia rispettoso della privacy degli utenti: Apple: i nuovi AirTag non sono una minaccia per la privacy.

Tutti i dati, infatti, viaggiano in forma crittografata e non c’è modo per un soggetto terzo di intercettarli, leggerli ed eventualmente modificarli.

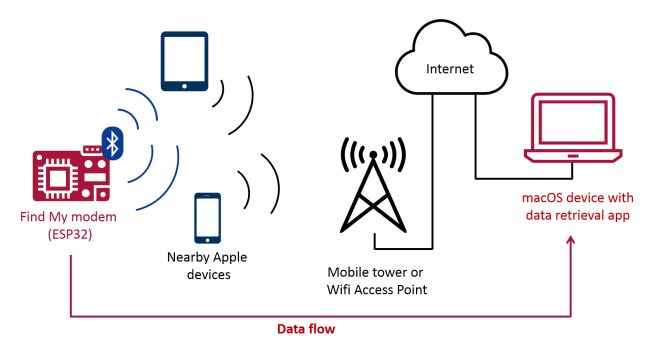

Fabian Bräunlein ha però scoperto qualcosa di molto interessante: il ricercatore ha utilizzato un microcontroller ESP32 “travestito” da AirTag. Presentandosi come un AirTag il dispositivo, non connesso alla rete Internet, Bräunlein è riuscito a utilizzare i dispositivi Apple nelle vicinanze per trasferire stringhe di testo verso sistemi remoti.

In pratica il ricercatore è riuscito a mettere a punto un exploit che trae vantaggio dal sistema Dov’è di Apple per inviare messaggi a device collegati a grande distanza, usando la funzione della Mela e appoggiandosi agli iPhone altrui, esattamente come farebbe un AirTag legittimo.

Il tutto è spiegato in questa dettagliata analisi tecnica che spiega tutti i passaggi seguiti dal ricercatore.

Dal momento gli AirTag inviano la loro posizione tramite una trasferimento di dati crittografato, quando queste informazioni sono sostituite usando stringhe arbitrarie il network di Apple le invia comunque a destinazione perché neppure la società di Cupertino dispone delle “chiavi” per accedere alle informazioni.

I messaggi inviati sulla rete dal microcontroller ESP32 vengono decodificati tramite un’applicazione “ad hoc” avviata su Mac.

Al momento non è chiaro se l’exploit messo a punto da Bräunlein possa essere utilizzato anche con intenti malevoli. In ogni caso risulta complicato per Apple, se non impossibile, prevenire utilizzi non previsti come quello descritto dal ricercatore proprio a causa del meccanismo end-to-end definito dall’azienda diretta da Tim Cook.

/https://www.ilsoftware.it/app/uploads/2023/05/img_22948.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/intel-unison-fine-supporto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482136.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/proton-vs-apple-app-store.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/mini-tastiera-techly-78-tasti-italiano.jpg)