I ransomware si collocano tra le minacce che hanno fatto registrare una maggiore crescita nel corso degli ultimi anni. Si tratta di oggetti malevoli che, una volta in esecuzione sul sistema dell’utente, cifrano i file personali con una chiave crittografica mantenuta segreta.

I file altrui vengono così letteralmente “presi in ostaggio” e promettendo la loro decodifica si cerca di estorcere all’utente una somma in denaro di entità variabile (richieste di riscatto). Il versamento deve generalmente avvenire usando una crittovaluta (Bitcoin ma anche altre monete virtuali): in questo modo la transazione avviene senza intermediari e non è tracciabile; non v’è quindi la possibilità per le forze di polizia di risalire agevolmente all’identità dei criminali informatici.

Spesso la somma di denaro richiesta dal ransomware aumenta con il trascorrere del tempo; in caso di mancato pagamento, la chiave di decodifica viene definitivamente cancellata.

Cos’è un ransomware e perché è difficile recuperare i file cifrati

Il ransomware in sé altro non è che una normale applicazione: una volta eseguita, essa provvede a cifrare i file dell’utente.

I ransomware utilizzano algoritmi crittografici che, in generale, non risultano aggredibili. L’algoritmo RSA, ad esempio, così come gli altri algoritmi crittografici di tipo asimmetrico, poggia il suo funzionamento sull’uso di una chiave privata e di una pubblica (per questo si dicono “asimmetrici”).

La coppia chiave privata/chiave pubblica viene utilizzata dal ransomware per cifrare tutti i file personali dell’utente o comunque quelli che hanno specifiche estensioni (.DOC, .XLS, .DOCX, .XLSX, .PDF, .ODT, .MDB e così via).

I ransomware sfruttano quindi algoritmi crittografici nati per preservare la sicurezza delle comunicazioni legittime (e di cui tutti ci serviamo, ogni giorno, quando usiamo un’applicazione che poggia sulla cifratura end-to-end) per fini criminosi.

Diversamente dai software legittimi, infatti, i ransomware conservano la chiave pubblica sul sistema dell’utente mentre mantengono su server remoti, inaccessibili all’utente, la chiave privata.

La differenza è tutta qui: ogni messaggio e quindi ogni file crittografato con una certa chiave pubblica può essere decodificato soltanto usando la corrispondente chiave privata.

I criminali informatici che sviluppano i ransomware, si guardano bene dal fornire la chiave privata alle vittime e la rilasciano solo a fronte dell’eventuale versamento di un riscatto in denaro.

Dicevamo che i ransomware usano di solito algoritmi crittografici soliti e universalmente riconosciuti come sicuri: nella stragrande maggioranza dei casi i ransomware più moderni usano chiavi a 2.048 o addirittura 4.096 bit rendendo materialmente impossibili gli attacchi.

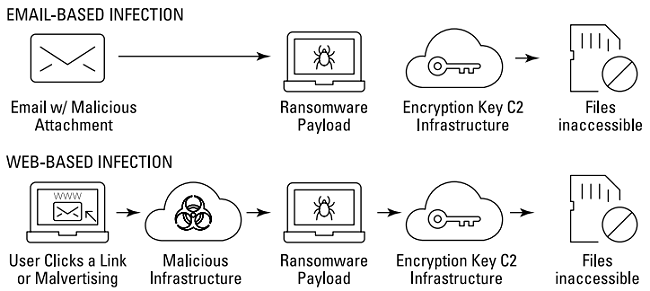

Il funzionamento di un ransomware in breve. Fonte: Cisco.

Gli algoritmi crittografici sicuri si basano sull’elevata complessità computazionale della fattorizzazione in numeri primi (scomporre un numero nei suoi divisori primi è un’operazione molto lenta che richiede un impegno notevole in termini di risorse hardware). In generale algoritmi RSA-2048 e RSA-4096 (utilizzo di chiavi, rispettivamente, a 2048 e 4096 bit) non sono stati fattorizzati e non lo saranno ancora, presumibilmente, per molti anni, anche considerando i progressi che si stanno facendo nell’ottimizzazione delle risorse computazionali: basti pensare alla potenza di calcolo messa a disposizione da molti servizi cloud oppure dalle stesse GPU di fascia più alta. Nel caso di RSA, si registrano solo alcuni “casi particolari” di fattorizzazione che tanto hanno fatto discutere in passato: Fattorizzabili le chiavi crittografiche RSA generate con una libreria Infineon molto usata.

L’unica speranza per recuperare i file cifrati da ransomware, quindi, è che gli autori del malware abbiamo commesso qualche errore nell’implementazione degli algoritmi di cifratura

Nel caso del vecchio ransomware TeslaCrypt, ad esempio, le chiavi crittografiche generate (compresa quella di decodifica) venivano prodotte usando numeri non primi e rendendo così fattibilissimo un attacco mirato anche con i moderni PC di fascia consumer.

Per le prime varianti di CryptoLocker bastava disporre di un solo file decodificato, nella sua forma originale, per ricostruire la chiave di decodifica per tutti i file.

Nel caso di certi ransomware, quando non è possibile estrarre il cosiddetto keystream, i ricercatori provano a sferrare attacchi che prevedono l’utilizzo di tecniche di criptoanalisi.

Si tratta di tentativi di aggressione che non sono affatto immediati ma che talvolta riescono a portare all’estrazione della chiave privata a partire dalla generazione di apposite rainbow tables.

Ransomware sempre più attuali: come proteggersi

Compreso cos’è un ransomware, non è possibile non registrare come si tratti della tipologia di minacce che hanno fatto registrare una crescita più marcata nell’ultimo periodo.

I ransomware sono divenuti un lucroso business per una vasta schiera di criminali informatici e vengono spesso utilizzati per mettere sotto scacco professionisti, imprese di ogni dimensioni, pubbliche amministrazioni ed enti governativi.

Nel “mercato nero” esistono diversi strumenti che permettono di automatizzare la creazione di un ransomware: ciò significa che potenzialmente chiunque può creare un ransomware e iniziare a far soldi in modo illecito. Anche chi non dispone di alcuna competenza in materiali di sviluppo (Ransomware-as-a-Service).

Per dare un’idea di quanto sia remunerativo il “fenomeno ransomware” per i criminali informatici, basti pensare che Locky, uno dei malware capaci di “sequestrare” i file degli utenti più attivi alcuni anni fa, ha generato qualcosa come 1,6 milioni di dollari di profitti al giorno calcolando che giornalmente hanno deciso di pagare circa 2.600 utenti in tutto il mondo (fonte dei dati: Cisco).

I worm sono minacce che sono in grado di autoreplicarsi, di solito sfruttando vulnerabilità di applicazioni e sistemi operativi (talvolta anche il firmware che fa funzionare un dispositivo hardware dotato di capacità di comunicazione).

WannaCry (uno degli appellativi con cui è conosciuto il ransomware che ha iniziato a diffondersi, su scala planetaria, a partire metà maggio 2017) era dotato anche delle caratteristiche principali di un worm (continua a diffondersi anche oggi seppur in misura minore).

Una volta insediatosi su un sistema, WannaCry “scandagliava” gli altri dispositivi collegati in rete con l’obiettivo di verificare se possano essere a loro volta attaccati.

L’infezione si propaga sia a fronte di un comportamento “avventato” da parte dell’utente (che ad esempio apre un allegato malevolo contenente il codice che “scatena” l’aggressione da parte del malware), sia sfruttando una vulnerabilità di Windows (che avrebbe dovuto essere stata già sanata mediante l’installazione di un aggiornamento distribuito, in questo caso, a metà marzo 2017).

Per evitare i ransomware e proteggere i propri dati, quindi, suggeriamo di seguire alcune semplici ma efficacissime regole:

1) Attenzione al materiale ricevuto via email. Non aprire gli allegati sui quali si hanno dei dubbi. Il mittente dell’email spesso può non essere quello reale

Attenersi a tutti i suggerimenti pubblicati nell’articolo Come non prendere virus e malware quando si scaricano programmi ponendo sempre la massima attenzione alla provenienza delle email e agli eventuali allegati presenti.

È bene tenere a mente che alcune email sono preparate in maniera tale da trarre in inganno chi le riceve. I malintenzionati possono realizzare email phishing che specificano come mittente una persona ben nota in azienda, un collaboratore fidato oppure un cliente ricorrente.

E, talvolta, gli stessi criminali informatici possono spingersi addirittura più avanti registrando un dominio molto simile a quello dell’azienda da aggredire.

Spedendo email fasulle dal dominio similare e indicando come mittente, per esempio, il CEO dell’azienda, i messaggi supereranno senza problemi i filtri antispam e, con ogni probabilità, finiranno nelle caselle di posta in arrivo dei destinatari.

L’utilizzo di filtri antivirus e antispam lato server, inoltre, non è garanzia di assoluta sicurezza. Alcuni messaggi contenenti allegati malevoli o link a siti web pericolosi possono comunque superare il controllo esercitato da tali filtri.

In generale, è bene non dare credito a nessun messaggio, neppure a quelli che sembrano arrivare da mittenti conosciuti: le intestazioni dell’email possono aiutare ad accorgersi di eventuali messaggi truffaldini.

Senza neppure aprire l’email, selezionando il messaggio e usando la combinazione di tasti CTRL+U, ci si può rendere conto quando un messaggio non è assolutamente partito dal server cui si appoggia il mittente.

Esaminando le intestazioni, infatti, si scorgeranno riferimenti a indirizzi IP stranieri, a conferma che il messaggio è quanto meno fasullo e, molto probabilmente, pericoloso.

Analizzando il sorgente di un messaggio, poi, si potrà vederlo nel suo formato “grezzo” riconoscendo subito gli URL ai quali puntano realmente i link presenti nell’email.

Per approfondire, suggeriamo la lettura degli articoli Come riconoscere email phishing e Riconoscere un documento Office malevolo in azienda.

2) Servirsi di una buona soluzione antivirus/antispam lato server

Il fatto che qualche messaggio malevolo possa sfuggire dalle grinfie dell’antivirus/antispam, non significa che non si debba usare una soluzione simile lato server di posta.

Sia che si allestisca un server mail nella propria struttura aziendale che ci si appoggi a un provider esterno, è fondamentale che antispam e antivirus lavorino su tutte le caselle di posta bloccando automaticamente i messaggi dannosi.

Suggeriamo di scegliere un fornitore del servizio di posta elettronica che metta a disposizione un valido sistema antivirus/antispam operativo lato server. In questo modo, con buona probabilità, il provider sposterà nella posta indesiderata le email spedite dagli autori del ransomware o di un qualunque altro malware.

Dal momento che tali messaggi utilizzano tecniche di mail spoofing, vengono inviate da server spesso coinvolti nell’invio di spam ed hanno una struttura simile ai messaggi indesiderati, è possibile che con un buon sistema antivirus/antispam lato server i messaggi contenenti gli allegati nocivi non arrivino mai (o quasi) nella posta in arrivo (vedere anche Perché le mie email vanno nella cartella spam?).

È ovvio che è necessario porre la massima attenzione a quel “quasi”. Se alcuni messaggi veicolo del ransomware dovessero arrivare nella casella di posta in arrivo, si dovrà essere certi di riconoscerli. E in questo senso un’operazione di formazione e informazione dei dipendenti o comunque dei collaboratori può aiutare, anche se da sola non aiuta a risolvere il problema alla radice.

3) Usare soluzioni di protezione che agiscono a livello di singola macchina client, che sono in grado di analizzare il comportamento di qualunque componente software e che fanno uso dell’intelligenza cloud

Anche in azienda, oltre a un sistema di protezione centralizzato, è bene servirsi possibilmente di soluzioni che integrano una efficace protezione nei confronti dei ransomware (Malwarebytes, HitmanPro).

In ogni caso, suggeriamo di installare sempre prodotti antimalware che integrano funzionalità di analisi comportamentale ed intelligenza collettiva. Se l’approccio basato sull’utilizzo esclusivo delle firme virali ha già da tempo evidenziato tutte le sue lacune (le minacce più recente, da poco apparse in Rete – i cosiddetti “0-day“), i prodotti che fanno leva sull’analisi comportamentale e sull’intelligenza cloud possono offrire un buon livello di protezione.

4) Nelle PMI e nelle aziende di più grandi dimensioni implementare un sistema per la gestione a livello centralizzato degli endpoint

Il mercato offre diverse soluzioni (alcune delle quali sono già state oggetto di approfondimenti su IlSoftware.it) che permettono di proteggere i singoli endpoint a livello centralizzato.

In questo modo è possibile tenere sempre sotto controllo lo stato in cui si trova ogni macchina client, bloccare download e installazione di software potenzialmente nocivi, applicare restrizioni che aiutino a prevenire sul nascere eventuali problemi.

5) Usare account utente standard per il lavoro quotidiano e configurare correttamente i permessi all’interno della rete locale

Quando si lavora in Windows, per le attività di tutti i giorni, suggeriamo di utilizzare un account utente dotato di privilegi standard (e non un account amministrativo).

In caso di infezione da ransomware il danno sarebbe più limitato (ai soli file dell’utente in uso), l’aggressione non potrebbe diffondersi altrove e sarebbe possibile recuperare le eventuali copie shadow create da Windows (per cancellarle, infatti, sono infatti richiesti i diritti di amministratore) ovvero precedenti versioni dei file insieme con tutto il loro contenuto.

L’account amministratore dovrebbe essere utilizzato solo per le attività che ne richiedono strettamente l’utilizzo.

Per acquisire i diritti di amministratore con un account utente standard è necessario inserire la password amministrativa: tenendola segreta, si eviteranno gran parte dei problemi determinati, per esempio, da collaboratori e dipendenti.

In alcune aziende si utilizzano tutt’oggi programmi che per funzionare richiedono inderogabilmente l’utilizzo di un account amministrativo.

Premesso che si tratta di un esempio di cattiva programmazione (un’applicazione di comune utilizzo, come può essere un gestionale, non può richiedere necessariamente l’uso dei diritti di amministratore), è questo uno degli scenari più complessi da gestire.

Una possibile soluzione potrebbe essere quella di installare il programma in una macchina virtuale, mantenuta isolata rispetto al resto della rete.

Tutti i principali software per la virtualizzazione, infatti, consentono anche di creare macchine virtuali sprovviste della scheda di rete oppure isolate dalla rete locale “reale”.

Alcuni tipi di malware, come abbiamo già ricordato, una volta che il computer è infetto cercando di aggredire anche gli altri sistemi collegati alla rete locale.

È quindi fondamentale evitare di fornire a collaboratori e dipendenti account utente dotati dei diritti amministrativi: gli utenti dovrebbero infatti poter accedere alle sole risorse di loro esclusiva competenza, senza avere né visibilità né tanto meno la possibilità di visualizzare o modificare dati altrui.

Nell’articolo Autorizzazioni cartelle condivise in Windows: come gestirle abbiamo visto come assegnare i permessi per l’accesso alle varie cartelle condivise in rete locale.

6) Installare gli aggiornamenti del sistema operativo e delle varie applicazioni

Posto che nel caso di Windows è ragionevole attendere alcuni giorni prima di installare le patch ufficiali Microsoft così da evitare problemi legati alla qualità degli aggiornamenti (vedere Perché evitare di installare subito le patch Microsoft e quando va fatto), l’installazione delle patch di sicurezza per Windows e per le varie applicazioni utilizzate è un’operazione che non può e non deve essere rimandata per troppo tempo.

Strumenti di asset discovery e vulnerability scanning aiutano poi a minimizzare la superficie d’attacco identificando vulnerabilità critiche che possono essere sfruttate.

È cosa risaputa che in azienda spesso si usano sistemi operativi e applicazioni non aggiornati, che contengono falle già risolte ma per le quali non sono state installate le corrispondenti patch. Lo stesso dicasi per il mancato aggiornamento di dispositivi hardware che sono costantemente collegati alla rete Internet e che magari vengono resi raggiungibili e accessibili dall’esterno (router, NAS, telecamere di sicurezza, device IoT,…). Se non adeguatamente protetti, tali device possono fungere da “testa di ponte” per attaccare l’intera rete.

Inoltre, se è vero che l’utilizzo di un account dotato di privilegi di base aiuta a ridurre gli effetti di un eventuale attacco (vedere il punto precedente), la presenza di vulnerabilità a livello di sistema operativo o singole applicazioni può consentire ai criminali informatici (e, nello specifico, ad eseguibili e processi malevoli) di acquisire privilegi più elevati (i.e. SYSTEM) sfruttando l’assenza di specifiche patch di sicurezza.

Certi file malevoli (spesso in formato PDF o DOC), sfruttano anche vulnerabilità del software con cui possono essere aperti per eseguire codice malevolo.

È quindi fondamentale mantenere sempre aggiornati tutti i software che si utilizzano (quindi non soltanto Adobe Reader – peraltro sostituibile con altre applicazioni analoghe -, Office,…) ma anche il browser, tutte le estensioni da questo utilizzate, il programma per la messaggistica e così via.

7) Attivare la visualizzazione delle estensioni conosciute in Windows e non fare mai doppio clic sui file con una doppia estensione

Uno degli espedienti più utilizzati in assoluto dagli aggressori informatici, è l’invio massivo di email spam contenenti allegati malevoli contraddistinti da una doppia estensione.

Dal momento che Windows (Windows 10 compreso) non indica mai la reale estensione dei tipi di file conosciuti (anche degli .exe), talvolta si potrebbe essere indotti ad aprire file che sembrano Zip oppure PDF quando in realtà viene avviato un pericoloso eseguibile.

A tal proposito, suggeriamo la lettura degli articoli Visualizzare le estensioni dei file in Windows e smascherare chi usa pericolosi trucchi e dell’articolo Come non prendere virus e malware quando si scaricano programmi al punto 7) Attenzione alle vere estensioni dei file.

8) Effettuare sempre backup dei dati e utilizzare un server NAS per memorizzare le copie dei file più importanti memorizzati su ogni singola workstation

Le ultime varianti dei vari ransomware sono in grado, una volta in esecuzione sul sistema dell’utente, non soltanto di crittografare i file contenuti sulla singola macchina ma di cifrare anche tutti quelli contenuti all’interno della rete locale (quindi anche i file memorizzati su altre workstation o su server NAS).

Se una cartella condivisa in rete locale fosse raggiungibile ed accessibile dal sistema infetto, è altamente probabile che il ransomware inizi a cifrare anche il contenuto di tali risorse.

Non solo. Se una cartella condivisa o comunque sincronizzata sul cloud (si pensi ai client di OneDrive, di Dropbox o di Google Drive) fosse accessibile dall’interfaccia di Windows attraverso Esplora risorse, il ransomware cifrerà anche i dati salvati “sulla nuvola”.

È quindi bene fare in modo che sia il server NAS a creare una copia dei file e a memorizzarli sui suoi dischi fissi: il NAS si collegherà alle singole workstation e creerà un backup a partire dal contenuto delle cartelle sui singoli computer collegati in rete locale.

L’importante è che il NAS sia configurato in modo tale da non cancellare le ultime copie di backup. Diversamente, in caso di infezione da ransomware, si avrà tra le mani soltanto un backup delle versioni cifrate dei propri file.

Sui server NAS è quindi bene attivare il versioning dei file (i NAS Synology permettono di farlo: Proteggere i dati contro i ransomware con i NAS Synology): nel caso in cui dovesse malauguratamente verificarsi un’infezione che interessasse anche i file memorizzati sul NAS, dopo aver rimosso il ransomware si potranno recuperare e ripristinare le precedenti versioni degli stessi elementi.

A questo proposito, suggeriamo la lettura del nostro approfondimento Backup, le migliori strategie per proteggere i dati.

Il servizio di cloud storage OneDrive dispone di un meccanismo antiransomware integrato rilevando quando un componente malevolo cripterà i file conservati online (vedere questa pagina).

Strumenti per il backup come Acronis (Active Protecion: Acronis True Image 2020: il backup diventa ancora più intelligente ed efficace), Carbonite e iDrive hanno in sé funzionalità di versioning e ripristino dei file dopo un attacco sferrato da vari tipi di ransomware.

9) Non sottovalutare la Cronologia file di Windows 8.1 e di Windows 10

Windows 8.1 e Windows 10 offrono Cronologia file, un comodo strumento che consente di mettere da parte i tradizionali software per il backup dei dati. Esso sostituisce la funzionalità Versioni precedenti di Windows 7 (le cosiddette copie shadow) e Windows Vista.

Cronologia file offre la possibilità di mantenere pieno controllo sulle varie versioni dei propri file e provvede automaticamente a creare backup aggiornati non appena vengono connesse le unità configurate per la memorizzazione dei dati.

Il grande vantaggio di Cronologia file è che il processo di backup è gestito autonomamente da Windows (con un approccio set and forget); inoltre viene garantito pieno supporto per le unità rimovibili e i percorsi di rete.

Se configurato bene (quindi per mantenere più copie di backup degli stessi file, create nel corso del tempo) Cronologia file è un’ottima soluzione nel caso di un’infezione da ransomware (vedere Recuperare file cancellati o vecchie versioni di documenti in Windows 10).

10) Attenzione anche ai file che si scaricano dai social network

Anche gli stessi social network sono piattaforme sempre più utilizzate dai criminali informatici per indurre gli utenti al download e all’installazione di ransomware e malware più in generale.

Quegli elementi che all’apparenza vengono presentati come immagini o file assolutamente legittimi possono invece celare il codice che provoca l’insediamento sul sistema del ransomware: Attacco ransomware sui social network con false immagini.

11) Controllare le porte esposte sull’interfaccia WAN

Il router di solito utilizza il NAT (Network Address Translation), una tecnica che consente ai dispositivi collegati in rete locale di condividere un unico IP pubblico per comunicare in Internet con i sistemi remoti.

Di norma il router dovrebbe essere “inesistente” agli “occhi” di un sistema remoto e non dovrebbe esporre in rete le porte di alcuna macchina locale (ad eccezione dei casi in cui si fosse appositamente attivato un componente server).

Consigliamo quindi di verificare sempre se e quali porte fossero aperte sul router e utilizzabili da remoto.

Un malware che fosse stato sviluppato per scandagliare la rete Internet alla ricerca di porte sui quali vi siano in ascolto servizi vulnerabili, potrebbe infatti provocare l’esecuzione di codice da remoto.

Il ransomware WannaCry, ad esempio, va alla ricerca della porta TCP 445 eventualmente aperta e prova a sfruttare la falla risolta da Microsoft con l’aggiornamento MS17-010. Tipicamente tale porta non è accessibile da remoto perché la funzionalità NAT del router non la espone di default.

Una volta in esecuzione su un singolo computer collegato alla rete locale (ad esempio perché un utente ha aperto un allegato dannoso…), però, WannaCry può effettuare una scansione di tutti i sistemi collegati in LAN e individuare quelli con la porta TCP 445 aperta e sprovvisti della patch Microsoft, diffondendosi così ulteriormente.

È bene comunque controllare sempre se e quali porte risultano aperte sul router e disattivare la funzionalità UPnP (Universal Plug and Play).

A tal proposito, vedere Configurare un router, le cose da fare dopo l’acquisto al paragrafo Il pericolo UPnP (Universal Plug and Play) e l’articolo Router, le operazioni da fare per renderlo sicuro.

Se un software o un dispositivo installati in rete locale offrono funzionalità che devono poter essere raggiungibili da remoto, spesso si sente l’esigenza di aprire sul router la corrispondente porta in ingresso e inoltrare i dati verso l’IP privato corretto (port forwarding. È tuttavia indispensabile che il software locale dotato di funzionalità server incaricato di rispondere alle richieste provenienti da remoto (si pensi anche al firmware di una videocamera di sorveglianza) non soffra di problemi di sicurezza. Diversamente, le vulnerabilità presenti in tale dispositivo potrebbero essere sfruttate dai criminali informatici per farsi largo all’interno dell’infrastruttura aziendale.

Malintenzionati e criminali informatici effettuano continuamente attività di port scanning (Port scanning: un’arma a doppio taglio. Difendetevi) e adoperano strumenti come Shodan per individuare obiettivi da prendere di mira (Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti).

Per accedere da remoto ai dispositivi configurati alla LAN si dovrebbe quindi sempre impostare e configurare correttamente un server VPN. In questo modo tutto il traffico da e verso la rete locale sarà automaticamente crittografato, non si esporranno porte in rete (tranne ovviamente quella per la connessione al server VPN locale) e si avrà la possibilità di effettuare collegamenti a distanza in tutta sicurezza:

– Server VPN, come crearlo usando un NAS

– Rendere più sicura la VPN sui server NAS Synology

– Connessione VPN in Windows con OpenVPN

12) In ambito aziendale e negli studi professionali: isolare i sistemi “vitali”

In ambito business, per evitare che un attacco ransomware possa propagarsi sui sistemi che gestiscono informazioni critiche o che assolvono a compiti di primaria importanza, l’utilizzo delle VLAN (Virtual LAN) è la via maestra.

Gli switch più moderni consentono infatti di isolare i sistemi e di evitare che certe tipologie di macchine possano in qualche modo interagire con altre.

Nell’articolo VLAN: cosa sono, come usarle e perché abbiamo presentato le VLAN ed è quindi palese come possano aiutare a mettersi al riparo da attacchi ransomware.

Un ransomware che riuscisse ad aggredire una porzione della LAN, non avrebbe effetto sulla VLAN alla quale sono connesse le macchine “critiche”.

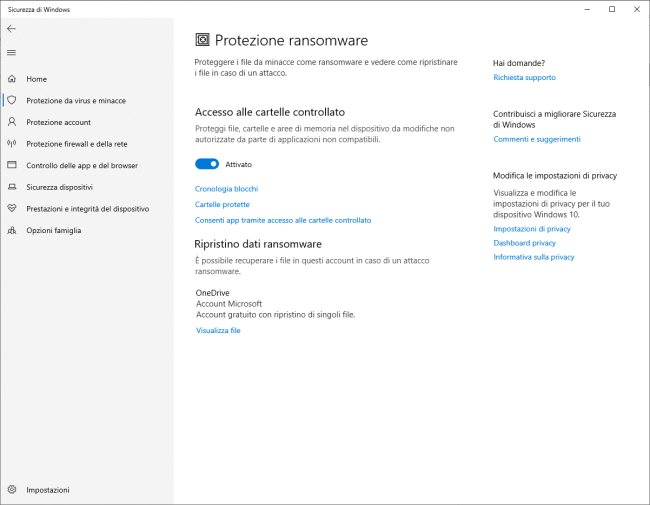

13) Usare l’anti ransomware di Windows 10

Seppur ancora suscettibile di notevoli migliorie, Windows 10 intera un modulo anti ransomware legato a doppio filo con Windows Defender.

Per accedervi basta digitare Protezione ransomware nella casella di ricerca del sistema operativo quindi attivare l'”interruttore” Accesso alle cartelle controllato.

Cliccando su Cartelle protette è possibile indicare le cartelle il cui contenuto deve essere costantemente sorvegliato da Windows 10: processi sconosciuti, potenzialmente non affidabili o pericolosi non potranno scrivere all’interno di tali locazioni di memoria. Gli eseguibili riconducibli a programmi legittimi dovranno essere autorizzati specificandoli in un’apposita white list.

Nell’articolo Ransomware, come li blocca Windows 10 abbiamo visto da vicino il funzionamento dell’anti ransomware di Windows 10.

Come recuperare i file codificati dai ransomware

Come abbiamo visto, non sempre è possibile recuperare i file crittografati da un ransomware.

Il primo passaggio per capire se si hanno chance per il recupero dei file cifrati, però, consiste nel verificare quale ransomware ha crittografato i dati usando gli strumenti gratuiti oggi disponibili. In questo modo si potrà evitare di pagare il riscatto.

1) Uno dei migliori servizi in tal senso è ID Ransomware che aiuta a stabilire l’identità del ransomware che ha fatto razzìa dei file partendo dalle istruzioni esposte dal malware e da un qualunque file cifrato.

E se la conoscenza è già metà della battaglia, il servizio ID Ransomware offre un validissimo aiuto perché consente di stabilire l’identità di circa 300 ransomware differenti.

Nei casi in cui il recupero immediato dei dati fosse effettivamente possibile, ID Ransomware restituirà i riferimenti agli strumenti software da adoperare.

2) Il forum di Bleeping Computer fa il paio con ID Ransomware: qui, infatti, è spesso possibile sapere in anteprima se fosse stata individuata una strategia per sconfiggere il ransomware e procedere con il recupero gratuito dei file cifrati.

3) Simile a ID Ransomware è No More Ransom, iniziativa promossa da Kaspersky in collaborazione con Intel Security, Europol e la polizia olandese. No More Ransom ha di recente festeggiato il suo primo triennio di attività: No More Ransom compie tre anni: ha fatto risparmiare almeno 100 milioni di euro.

No More Ransom integra il servizio Crypto Sheriff che consente di tracciare un identikit del ransomware semplicemente inviando al sistema di verifica una coppia di file cifrati e le istruzioni per il versamento del denaro esposte dal malware.

La sezione Strumenti di decriptazione propone una raccolta di tool per la decodifica dei file cifrati da diversi ransomware.

4) A tal proposito, è bene scaricare anche il software Ransomware File Decryptor continuamente aggiornato da Trend Micro e capace di riportare in chiaro i file cifrati da diversi malware.

5) Molto utile anche la pagina allestita da Emsisoft, con un’ampia raccolta di decrypter per diverse famiglie di ransomware.

6) Tra le società più attive nel contrastare il “fenomeno ransomware” c’è Dr. Web. L’azienda russa, peraltro non conosciutissima in Italia, offre soluzioni particolarmente efficaci per la decodifica dei file cifrati dai ransomware.

Utilizzando questa pagina, indipendentemente dal fatto che si possegga o meno una licenza dei prodotti antimalware Dr. Web, sarà possibile chiedere l’intervento gratuito dei tecnici della società per controllare la fattibilità del recupero dei file cifrati.

Se uno dei prodotti Dr. Web era installato al momento dell’infezione, la società nulla richiederà per fornire lo strumento di decodifica dei file cifrati nel caso in cui ciò fosse realisticamente possibile.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15023.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)