Scaricare e installare programmi senza prendere le dovute precauzioni significa correre il rischio di ritrovarsi un sistema infestato da virus, malware, adware e applicazioni totalmente inutili.

La posta elettronica resta il primo veicolo d’infezione: allegati dannosi possono essere forieri di ransomware, malware che prendono in ostaggio i file degli utenti (ne effettuano la cifratura cancellando le versioni originali) e chiedono un riscatto in denaro, o fungere da strumenti per il download di un ampio ventaglio di minacce.

Come fare, allora, per non prendere virus e malware quando si scaricano programmi o si utilizza la posta elettronica? Come proteggersi dai virus informatici in modo efficace?

Evitare virus e malware: attenzione e consapevolezza, innanzi tutto

Per non prendere virus e malware online è bene iniziare con una considerazione che a una prima lettura può apparire banale ma che è la chiave di volta per non incorrere in qualche infezione: il miglior antimalware in assoluto è colui che sta seduto dinanzi alla tastiera oppure impugna lo smartphone o il tablet.

Prima di scaricare un programma è bene accertarsi attentamente della bontà dello stesso ed evitare di fare “doppio clic” senza porsi prima delle domande: è fondamentale essere più che certi che un programma o un documento non contengano delle minacce.

Allo stesso modo è sempre bene porre la massima attenzione ai messaggi di posta che giungono nella casella di posta in arrivo.

Alcuni di essi, infatti, sono realizzati in maniera tale da convincere l’utente ad aprire l’allegato e il suo contenuto malevolo. Che come tale non viene presentato.

Anzi, gli aggressori sono soliti realizzare campagne phishing in lingua italiana davvero ben realizzate. Se una volta il testo dell’email presentava anche errori ortografici, adesso le campagne phishing sono molto più efficaci che in passato.

I criminali informatici, dopo aver infettato i sistemi degli utenti, spesso rastrellano anche gli indirizzi email presenti nella rubrica e rubano le password degli account di posta elettronica (comprese quelle degli account PEC).

In questo modo sarà facile realizzare campagne spam mirate falsificando il mittente dell’email (email spoofing; vedere Da dove arriva una mail e chi l’ha inviata?) o, nel caso in cui i criminali informatici siano riusciti a sottrarre le altrui credenziali, inviare un messaggio di posta direttamente dall’account della vittima.

Nel caso dello spear phishing, sempre più popolare tra le aziende, gli aggressori mettono in atto una campagna spam “mirata” che nell’email fa riferimento a dettagli della società o ad affari interni (magari recuperati a seguito di altre infezioni, sul sistema di qualche dipendente).

Di seguito alcuni consigli per non prendere virus e malware quando si naviga in rete o si scaricano programmi.

I consigli per non prendere virus e malware online

1) Non fidarsi ciecamente dell’antivirus o antimalware

I software per la sicurezza che oggi si utilizzano sono essenzialmente antimalware: offrono cioè non soltanto protezione contro i tradizionali virus ma anche nei confronti di una vasta schiera di minacce (i malware appunto).

Nella definizione di malware – contrazione delle parole malicious e software – ricadono quindi virus informatici, worm, trojan, ransomware, spyware, adware e così via anche se non tutti i prodotti sono in grado di offrire una protezione adeguata contro le minacce zero-day ovvero quelle appena comparse in rete e non ancora conosciuti ai tecnici dei laboratori antimalware.

Quando si scaricano e si eseguono programmi prelevati dalla rete Internet è quindi importante non fidarsi ciecamente dell’antivirus/antimalware. Il fatto di avere un antimalware installato sul proprio sistema e di non ricevere alcun avviso non deve essere fonte di assoluta rassicurazione.

Gli antivirus che si basano prevalentemente od esclusivamente sull’utilizzo di database delle firme virali non sono spesso in grado di riconoscere le minacce più recenti, tanto meno gli attacchi zero-day.

È quindi bene, innanzi tutto, utilizzare un prodotto antimalware che sfrutti segnali che arrivano anche dal cloud, da una sorta di “intelligenza collettiva” che permetta di rilevare applicazioni sospette prima ancora che i database delle firme virali vengano manualmente aggiornati.

Per non prendere virus e malware online è perciò importante scegliere un antimalware, da installare sui singoli PC che integri un solido meccanismo di scansione basato sul cloud e un efficace strumento di analisi comportamentale.

In questo modo le minacce più nuove potranno non essere riconosciute confrontandole con le informazioni raccolte nel database delle firme virali ma saranno automaticamente rilevate grazie alle informazioni provenienti dal cloud e al comportamento tenuto dal programma nocivo.

Negli ambienti professionali e in azienda, soluzioni che offrono un approccio centralizzato sul tema della sicurezza sono sicuramente da implementare: Sicurezza in azienda: le migliori soluzioni per la protezione degli endpoint.

Tali prodotti, disponibili sotto forma di appliance hardware od installabili su macchine dedicate, consentono di analizzare il traffico dati in transito da e verso le workstation della rete locale bloccando le eventuali minacce che dovessero essere rilevate.

Negli articoli Sicurezza informatica, come difendersi dalle minacce più moderne in ufficio e in azienda e Anatomia di un attacco informatico meno tradizionale: dispositivi che possono rappresentare una minaccia ci siamo soffermati su alcune configurazioni che potrebbero costituire la porta di accesso per alcune tipologie di minacce in azienda, in ufficio così come a casa.

Ciò premesso, benissimo utilizzare un software antimalware ma è opportuno tenere presente che tutti i prodotti utilizzabili sia a livello privato che in un contesto aziendale non possono offrire una protezione totale.

Come vedremo più avanti, tra l’altro, i motori di scansione antimalware possono “non batter ciglio” nel caso di componenti software estremamente invasivi che tengono un comportamento simile a quello di uno spyware. Oppure possono non lanciare alcun allarme nel caso di ransomware di nuova concezione o di codici exploit mai rilevati precedentemente.

2) Installare ed utilizzare un browser web aggiornato

Un modo per evitare problemi consiste nell’installare e nell’utilizzare un browser web moderno avendo cura di mantenerlo sempre aggiornato.

Il browser è il componente più importante quando si naviga sul web: utilizzare un prodotto non aggiornato, contenente delle vulnerabilità, può voler dire esporsi a concreti rischi d’infezione.

Con un browser non aggiornato può bastare la visita di una pagina web malevola per infettare il computer in uso.

Google Chrome, Edge e in generale i browser basati su Chromium si sono arricchiti di alcune funzionalità volte ad evitare la navigazione da parte degli utenti su siti web malevoli. Non soltanto sulle pagine che contengono codice dannoso ma anche su quei siti web che distribuiscono o fanno riferimento a software potenzialmente nocivi o del tutto inutili (in grado di appesantire il sistema o di minacciare la privacy dell’utente).

Non appena si cercherà di visitare un sito web malevolo o di scaricare un programma dannoso, il browser visualizzerà un messaggio dall’allerta:

- Il sito web in vista contiene malware

- Pericolo: malware in vista!

- È stato segnalato un sito web di phishing in vista

- Il sito che stai per visitare contiene programmi dannosi

La lista degli avvisi che ad esempio Chrome può esporre è pubblicata in questa pagina.

Anche in questo caso è bene non fidarsi eccessivamente della protezione integrata in Chrome ed effettuare sempre ulteriori verifiche (si veda più avanti) prima di scaricare ed eseguire un file.

Le icone che Chrome mostra nell’angolo superiore destro, a destra della barra degli indirizzi, richiamano l’attenzione dell’utente sulla necessità di aggiornare il browser a causa di problemi di sicurezza noti: Aggiornamento Chrome: perché effettuarlo e cosa significano le icone.

Chrome, Edge (“ChrEdge”) e gli altri browser derivati dal progetto Chromium condividono le stesse basi: un problema di sicurezza che interessa il motore di rendering (HTML, JavaScript, WebAssembly,…) riguarda quindi tutti i prodotti che devono essere tempestivamente aggiornati dagli utenti.

In Chrome si può digitare chrome://settings/help per passare rapidamente alla pagina per l’aggiornamento del browser; in Edge edge://settings/help; in Opera opera://settings/help.

3) Attenzione alle estensioni che si installano nel browser

È fondamentale verificare quali estensioni vengono installate nel browser e controllare quali permessi sono stati loro assegnati. Alcune estensioni potrebbero essere state installate da qualche software (alcuni antimalware hanno la “brutta abitudine” di aggiungere estensioni piuttosto invasive) e l’utente potrebbe non essere consapevole del loro effettivo utilizzo.

Alcune estensioni controllano le attività dell’utente e sono concepite proprio per sottrarre dati personali, poi venduti a terzi. Ecco perché quando si installa un’estensione nel browser (installatene poche e solo se strettamente necessario!…) è bene verificare attentamente quali permessi richiede. In caso di dubbi, si potrà lasciarla disattivata e valutarne la disinstallazione.

Certe estensioni talvolta “cambiano pelle” nel corso del tempo e il loro comportamento non è più trasparente come quello che veniva tenuto inizialmente. È quindi bene revisionare periodicamente le estensioni installate nel browser rimuovendo tutte quelle ritenute superflue.

In Chrome si può provvedere digitando chrome://extensions nella barra degli indirizzi, edge://extensions nel caso di Edge che comunque gestisce correttamente anche chrome://extensions.

Negli articoli Estensioni Chrome: come bloccare quelle troppo affamate di dati e Estensioni Chrome: quali sono le migliori abbiamo esaminato il problema più da vicino.

AdwCleaner resta invece il migliore software per rilevare e rimuovere eventuali componenti aggiuntivi, estensioni comprese, che interferiscono con il funzionamento del browser e che possono rappresentare una minaccia: AdwCleaner 8.0: per rimuovere elementi dannosi dai browser e dal sistema.

4) Gestire bene le richieste legate alla visualizzazione delle notifiche

Una “moda” di tanti siti web è quella di richiedere l’autorizzazione per visualizzare periodicamente dei messaggi di notifica.

Alcune pagine web sfruttano il meccanismo di notifica per bersagliare gli utenti che avessero inavvertitamente concesso l’autorizzazione con messaggi spam e riferimenti a siti web che pongono in essere vere e proprie truffe.

Nell’articolo Notifiche Chrome: quando possono portare all’apertura di pagine indesiderate abbiamo visto com’è possibile difendersi e come eliminare la comparsa di notifiche insistenti o dal contenuto inappropriato.

5) Non dare credito ai messaggi che appaiono durante la navigazione e che invitano ad installare aggiornamenti. Attenzione ai falsi pulsanti “Play” e “Aggiorna”

Visitando alcune tipologie di siti web, durante la navigazione, potrebbero comparire dei messaggi che invitano ad installare degli aggiornamenti per Flash Player, Java, Adobe Reader e così via.

Si tratta di messaggi fasulli che invitano a scaricare ed installare programmi malevoli che non sono affatto aggiornamenti ufficiali.

Talvolta il download del componente dannoso potrebbe essere disposto in maniera automatica: è quindi bene negare immediatamente lo scaricamento dell’elemento proposto.

Come regola generale non bisogna mai dar credito ai messaggi che appaiono durante la navigazione e che invitano ad installare aggiornamenti, presunti software antivirus/antimalware oppure che segnalano la presenza di virus od errori di vario genere sul proprio sistema.

Su molti siti che offrono contenuti video in streaming (e non ci riferiamo ai servizi più famosi come YouTube…) spesso appaiono pulsanti Play fasulli che hanno come unico scopo quello di indurre in errore l’utente.

Cliccando su tali pulsanti, generalmente verrà aperta una serie di finestre pubblicitarie indesiderate oppure verrà attivato il download di un componente software che, molte volte, cela un adware o un malware.

Allorquando si decidesse di scaricare contenuti da qualche sito di streaming o di condivisione file, è bene usare sempre Tor Browser che integra l’estensione NoScript abilitata in modo predefinito.

6) Non dare credito a tutti i messaggi di posta ricevuti

Una delle regole principe per non prendere virus e malware online, è non dare mai credito a tutte le email ricevute nella propria casella di posta, anche quando sembrassero provenire da una persona conosciuta, da un amico o da un collega.

Falsificare il mittente dell’email è semplicissimo: tutti sono in grado di farlo. I principali sistemi antispam consentono di rilevare messaggi di posta che, con buona probabilità, provengono da mittenti inaffidabili o, peggio, da chi mette in campo campagne phishing con lo scopo di trarre in inganno quanti più utenti possibile. Ma non sono infallibili.

Coloro che utilizzassero un sistema di protezione antivirus/antispam lato server non possono sentirsi sicuri al 100%. Anzi, è proprio questo falso senso di sicurezza a rivelarsi, spesso, fatale.

Un antivirus/antispam centralizzato (si pensi anche a quello spesso fornito dal provider del servizio email) non può riuscire a riconoscere tutte le potenziali minacce e tutti i messaggi spam. Alcuni, molto pericolosi, potrebbero quindi raggiungere l’utente insieme con l’allegato dannoso o con il riferimento al sito web contenente componenti malevoli.

Nell’articolo Da dove arriva una mail e chi l’ha inviata? abbiamo visto come le intestazioni (headers) di un messaggio di posta elettronica forniscano un validissimo aiuto per stabilire la legittimità di un messaggio.

I ransomware, la cui diffusione è in continuo aumento, utilizzano principalmente campagne spam/phishing per indurre gli utenti meno attenti ad eseguire l’allegato malevolo.

7) Attenzione alle vere estensioni dei file

Molti ransomware e gran parte dei malware vengono inviati come allegati a messaggi di posta elettronica (campagne spam/phishing). Tali file allegati spesso presentano una doppia estensione.

I file paiono a una prima occhiata .PDF o .DOCX quando, in realtà, si tratta di eseguibili Windows capaci di insediare istantaneamente il malware una volta avviati.

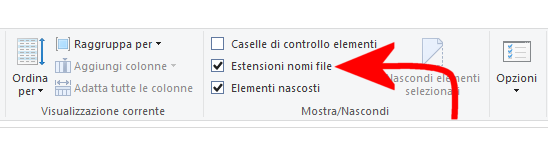

Il nostro consiglio è quello di abilitare immediatamente la visualizzazione di tutte le estensioni dei file in Windows, comprese di quelle conosciute.

Per procedere basta accedere a qualunque cartella (Windows+E) e in Windows 10 spuntando la casella Estensioni nomi file.

In qualunque versione di Windows si può comunque premere Windows+R, digitare rundll32.exe shell32.dll,Options_RunDLL 0, fare clic sulla scheda Visualizzazione quindi togliere il segno di spunta dalla casella Nascondi le estensioni per i tipi di file conosciuti.

Così facendo, si visualizzeranno le reali estensioni per qualunque file venga memorizzato sul sistema. La presenza di una doppia estensione è la conferma della pericolosità del file.

Per maggiori informazioni, vi suggeriamo la lettura dell’articolo Visualizzare le estensioni dei file in Windows e smascherare chi usa pericolosi trucchi.

8) Eseguire una scansione aggiuntiva con VirusTotal

Quando si hanno dubbi sulla legittimità di un file, prima ancora di aprirlo è opportuno sottoporlo ad una scansione su VirusTotal, sia che si tratti di un file scaricato da Internet, sia che si abbia a che fare con l’allegato di un’email.

VirusTotal provvederà ad effettuare una scansione con oltre 50 motori antimalware segnalando eventuali problemi. Certo, anche VirusTotal si basa sull’utilizzo delle firme virali aggiornate rilasciate dai vari produttori di software antivirus/antimalware.

Sottoponendo lo stesso file ad una contemporanea scansione con decine di motori aumenta però le probabilità che almeno uno sia in grado di rilevare l’eventuale presenza di una minaccia.

È anche vero che VirusTotal può determinare dei falsi positivi che dovranno essere analizzati caso per caso.

In aggiunta si possono effettuare controlli ancora più approfonditi usando gli strumenti presentati nell’articolo Verificare se un file è infetto prima di aprirlo.

Essi consentono di aprire i file ed eseguirli all’interno di una macchina virtuale su un server remoto. In questo modo si può verificare il reale comportamento di un file “smascherando” subito i file che contengono una minaccia.

9) Attenzione ai siti web dai quali si scaricano programmi

Tanti grandi siti web che propongono software da scaricare utilizzano degli installer aggiuntivi (chiamati anche wrapper) che “inglobano” il file d’installazione originale ed inducono l’utente a caricare sul suo sistema adware e componenti del tutto superflui al limite dello spyware (contribuiscono soltanto a rallentare il sistema o che spiano le attività degli utenti).

Quando si scarica un programma da un sito di download è bene innanzi tutto fare attenzione a quale pulsante faccia realmente partire lo scaricamento del file d’interesse.

Altri elementi grafici con la dizione Download potrebbero essere posizionati ad arte con l’intento di trarre in inganno gli utenti.

Inoltre è bene tenere presente che con il download di un programma e la sua successiva installazione sul proprio sistema, si potrebbe dare il via al caricamento di componenti inutili o, addirittura, potenzialmente pericolosi

Suggeriamo quindi di scaricare i programmi solamente da IlSoftware.it oppure dai siti web ufficiali.

Dopo il download, una semplice scansione con VirusTotal dovrebbe consentire di rilevare la presenza di componenti superflui o potenzialmente nocivi.

10) Attenzione ai file scaricati dai circuiti di file sharing

Se si scaricano file dai circuiti di file sharing è importante verificare sempre, con la massima attenzione, la loro identità. Alcuni file, infatti, possono non contenere ciò che ci si aspetta di trovare.

Anche in questo caso, è bene effettuare una scansione con VirusTotal ed accertarsi della legittimità di ciascun file.

Prima di procedere con il download di un file, inoltre, è consigliabile esaminare i commenti di chi lo ha già prelevato in precedenza.

11) Usare account sprovvisti dei diritti di amministratore

Durante l’utilizzo quotidiano del sistema in Windows è bene utilizzare un account utente sprovvisto dei diritti di amministratore. Nel caso in cui, malauguratamente, si dovesse eseguire un programma malevolo, questo potrà fare molti meno danni se avviato nel contesto di un account normale.

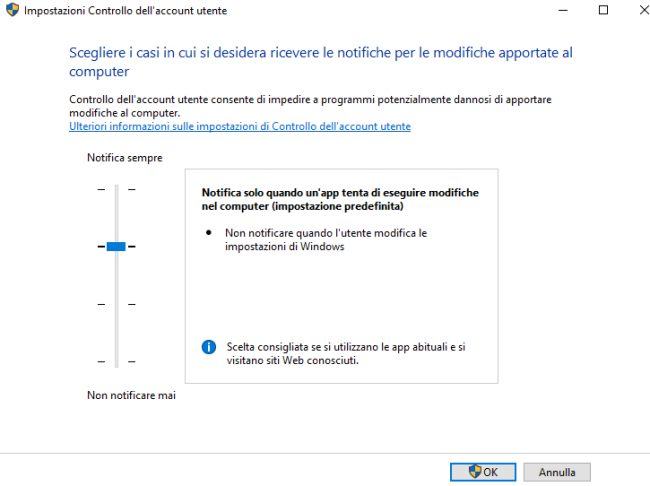

Attenzione inoltre ai programmi che richiedono di elevare i diritti utente: il meccanismo di protezione UAC è abilitato per default in modo predefinito e chiede ogni volta di confermare l’avvio se si sta usando l’account amministrativo mentre richiederà l’inserimento di una password amministrativa se si sta adoperando un account utente normale.

Dal Pannello di controllo, cliccando su Account utente quindi su Modifica le impostazioni di controllo dell’account utente (UAC), bisognerà accertarsi che sia selezionata l’opzione Notifica solo quando un’app tenta di eseguire modifiche nel computer.

Massima attenzione, quindi, a concedere i diritti di amministratore a un programma.

12) Impedire l’esecuzione di file dalle cartelle temporanee di Windows

Alcuni malware, soprattutto quelli che si avviano estraendo il contenuto degli allegati delle email truffaldine, vengono eseguiti dalla cartella temporanea di Windows.

Bloccare la possibilità di avviare file da tali cartelle potrebbe rivelarsi una buona mossa.

Nell’articolo Bloccare esecuzione di programmi in Windows abbiamo illustrato questo approccio che si basa su una funzionalità presente in tutte le edizioni di Windows, anche quelle più economiche: Software Restriction Policies (SRP).

13) Utilizzare le sandbox

Ottimi strumenti per annullare le modifiche apportate sul sistema da eventuali malware sono le cosiddette sandbox.

Le sandbox consentono di avviare qualunque programma in un ambiente isolato dal resto del sistema evitando che possano essere causati danni alla configurazione di Windows o delle altre applicazioni.

Windows 10 integra Windows Sandbox: Sandbox, cos’è e come funziona quella di Windows 10.

Un’ottima alternativa potrebbe essere quella di usare un software per la virtualizzazione aggiornato all’ultima versione separando la macchina virtuale dal resto del sistema (non attivare la scheda di rete virtuale).

L’uso delle istantanee permetterà di annullare immediatamente le modifiche apportate da un programma sulla macchina virtuale: Virtualbox: come utilizzare le istantanee per creare un ambiente di test.

14) Utilizzare Tor Browser quando si scaricano contenuti o si visualizzano file in streaming da fonti meno conosciute

Quando si naviga sul web “per svago”, soprattutto allorquando si cercassero contenuti video e file condivisi attraverso servizi di file hosting (detti anche cyberlocker), il consiglio è quello di utilizzare Tor Browser.

Basato su Firefox, Tor Browser non soltanto permette di “anonimizzare” la connessione ai server web remoti (non ci si presenterà più con il proprio indirizzo IP pubblico reale) ma è preconfigurato per utilizzare l’estensione NoScript.

Per impostazione predefinita, NoScript permetterà il caricamento e l’esecuzione di script JavaScript solo dai siti Internet scelti dall’utente e inseriti in un’apposita Lista fidata.

In questo modo sarà possibile navigare e scaricare file sui siti meno fidati senza patemi e senza vedersi comparire decine di finestre pubblicitarie.

Nell’articolo Tor Browser, cos’è e come funziona la nuova versione del programma abbiamo visto come si comporta il programma e come permette di navigare sul web in sicurezza e nell’anonimato.

15) Non ignorate gli avvisi di Microsoft SmartScreen

Tutti i file che si scaricano dalla rete Internet o si ricevono via email dispongono di un attributo aggiuntivo che indica il contesto dal quale essi provengono.

La presenza di tale flag comporta la comparsa dell’avviso di Microsoft SmartScreen che informa, a seconda del tipo di file, sulla minaccia che potrebbe nascondere (specie se sprovvisto di una firma digitale valida e conosciuta).

Nell’articolo Allegati pericolosi e malware nei documenti Office: come inizia l’infezione abbiamo approfondito il tema osservando come i file in formato Office possano spesso contenere macro in grado di attivare il download e il caricamento di codice dannoso sul sistema dell’utente.

16) Buonsenso, buonsenso, buonsenso!

Apriamo e chiudiamo l’articolo con il medesimo suggerimento. Quando si scaricano file, prima di eseguirli, è sempre bene utilizzare il buonsenso.

Non ci si affretti mai a fare doppio clic sul file e si perda piuttosto qualche minuto per accertarne l’identità, seguendo i consigli sin qui illustrati. In caso di dubbi, è sempre meglio evitare un doppio clic che potrebbe rivelarsi estremamente pericoloso.

/https://www.ilsoftware.it/app/uploads/2023/05/img_11931.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/2-8.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/Google-Chrome-Icon.jpeg)

/https://www.ilsoftware.it/app/uploads/2024/07/2-27.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/manifest-V3-chromium-chrome.jpg)