Il secondo martedì di ogni mese Microsoft rilascia una serie di aggiornamenti di sicurezza per Windows e per gli altri suoi software. Sono altrimenti detti aggiornamenti qualitativi perché si tratta di patch che migliorano la qualità del software, rendendolo più robusto e rimuovendo eventuali lacune che potrebbero essere sfruttate per condurre un attacco informatico vero e proprio.

Nella configurazione predefinita di Windows 10 e Windows 11, il sistema operativo scarica e installa mensilmente gli aggiornamenti di sicurezza attingendo ai server Microsoft. L’operazione spesso interferisce con il lavoro che si sta svolgendo con il proprio dispositivo e impegna la banda di rete. D’altra parte, da anni Microsoft sta puntando sulla distribuzione di aggiornamenti cumulativi.

Questi ultimi sono pacchetti “omnicomprensivi” che contengono non solo le patch rilasciate nel mese in corso, ma anche quelle precedenti. Non è necessaria l’installazione separata di ciascuna patch perché tutto si riduce all’applicazione di un unico (corposo) aggiornamento. Diciamo “corposo” perché, a seconda del sistema operativo Windows un aggiornamento cumulativo può pesare da 700 MB a oltre 1 GB. Basta dare un’occhiata alla pagina Microsoft Update Catalog per rendersene conto. I Dynamic Cumulative Update fanno storia a sé e riguardano la procedura d’installazione di Windows: ne abbiamo parlato in un articolo dedicato.

Microsoft guarda agli aggiornamenti più leggeri ma le patch mensili restano un fardello oneroso

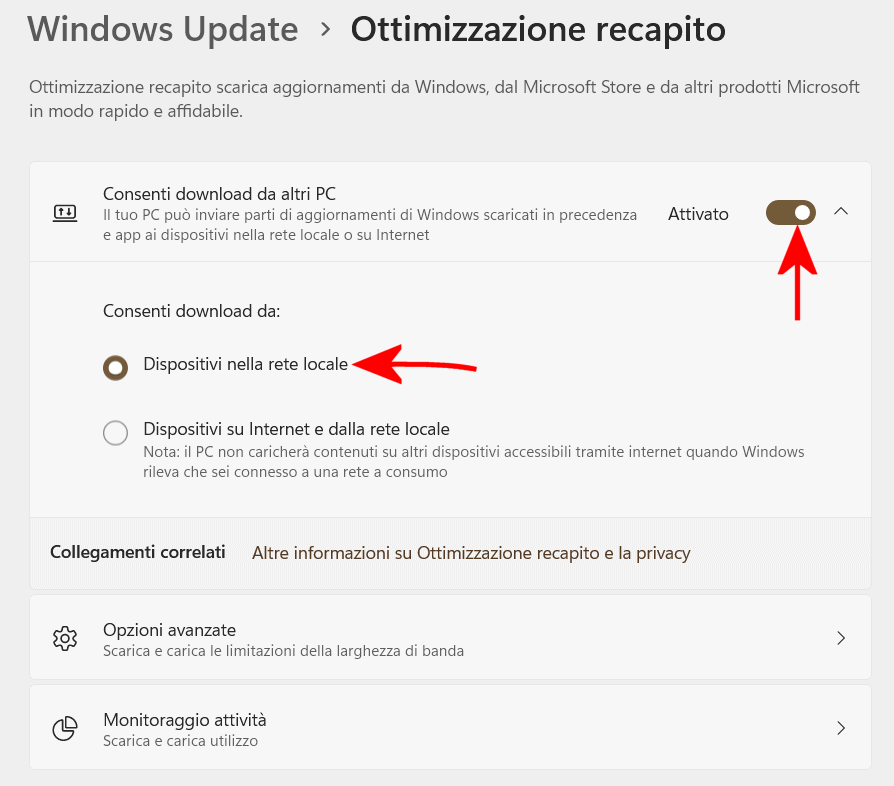

Certo, Microsoft si è inventata diverse “gabole” per rendere gli aggiornamenti più leggeri o comunque più facilmente gestibili: si pensi all’introduzione della Unified Update Platform (UUP) e alla possibilità di ricevere i pacchetti di aggiornamento dai sistemi locali, collegati alla stessa rete, anziché attingere ai server Microsoft remoti.

Provate a digitare semplicemente recapito nella casella di ricerca di Windows e a scegliere Impostazioni di recapito di Windows Update in Windows 10 oppure Impostazioni ottimizzazione recapito: consenti il download da altri PC su Windows 11. In entrambi i casi troverete l’opzione che permette di ricevere gli aggiornamenti di sicurezza già scaricati dagli altri sistemi connessi in LAN anziché fare riferimento ai server Microsoft (con la possibilità di installarli quindi più velocemente e senza impegnare banda sulla rete Internet).

L’installazione degli aggiornamenti Microsoft impegna le risorse di sistema

Il processo di download e installazione delle patch Microsoft effettuato su base mensile, è comunque gravoso e può impegnare le risorse di sistema (processore, RAM, disco) in modo significativo, obbligando poi a un riavvio della macchina. Il tutto è verificabile con l’aiuto del Task Manager che evidenzia un’attività rilevante da parte dei processi connessi con il funzionamento di Windows Update.

Se per un utente privato è una procedura, tutto sommato, sostenibile, chi amministra workstation e sistemi basati su Windows Server può trovare fuori luogo riavviare ciascun sistema almeno una volta al mese.

L’applicazione degli aggiornamenti richiede quasi sempre un riavvio del sistema

Sì perché per le macchine mission-critical, usate in produzione, che erogano servizi in tempo reale, un riavvio di qualche minuto può comunque rappresentare un problema. Nelle realtà di più grandi dimensioni, uno schema basato su bilanciamento del carico permette di deviare le richieste verso le macchine “in linea” sopperendo temporaneamente alla mancanza dei sistemi in corso di riavvio per l’applicazione degli aggiornamenti Microsoft. Nel caso delle realtà di più ridotte dimensioni, invece, il fermo di alcuni minuti di un insieme di macchine potrebbe farsi sentire ed essere più complesso da affrontare.

Un suggerimento per Microsoft: puntare sull’hotpatching proponendolo a una platea di utenti ampia

Per questo motivo, da anni, auspichiamo l’attivazione su larga scala da parte di Microsoft, di meccanismi di hotpatching che consentano cioè di installare gli aggiornamenti di sicurezza Windows senza riavviare la macchina. Non è una chimera: realtà come 0patch hanno dimostrato che si può fare.

Anziché costringere gli utenti a riavviare ogni singolo sistema dopo l’applicazione degli aggiornamenti correttivi, si possono applicare patch in-memory: esse agiscono in memoria e proteggono il sistema senza richiedere una modifica a livello di file system (comunque applicata dopo il successivo riavvio, nel caso di Microsoft).

Purtroppo l’azienda guidata da Satya Nadella sta guardando all’hotpatching solo per un numero limitato di configurazioni server: speriamo che lo stesso approccio possa presto arrivare sulle workstation e su un numero più ampio di sistemi (almeno sulle edizioni Pro, Enterprise ed Education di Windows…).

Le conseguenze di una mancata installazione degli aggiornamenti Microsoft

No, se un mese si trascura l’installazione degli aggiornamenti Microsoft o se, volutamente, se ne rimanda l’applicazione proprio per evitare un riavvio del sistema, non si subirà un attacco e il sistema in uso – generalmente – non sarà subito a rischio. A parte poche, peraltro rare, eccezioni.

È però bene fare subito alcun importanti distinguo. Ogni utente deve essere ben consapevole della superficie d’attacco relativamente ai propri sistemi. Se si amministra un server che espone una serie di porte di comunicazione aperte sull’indirizzo IP pubblico, sulla rete Internet, è essenziale installare immediatamente o comunque a stretto giro, gli aggiornamenti Microsoft che correggono eventuali problemi sfruttabili da remoto.

Protezione delle macchine che espongono una o più porte sull’IP pubblico

Facciamo qualche esempio: se si amministra un server Web, se sulla macchina è in esecuzione un server di desktop remoto, un’istanza di Microsoft Exchange, ovviamente si dovrà aver cura di scaricare e installare sul sistema le patch Microsoft che pongono fine a vulnerabilità scoperte in IIS, nell’implementazione di RDP, in Exchange Server… Ne parliamo nell’articolo in cui si parla di come proteggere un server per non essere attaccati a distanza.

In ogni caso, sulla porta WAN non bisogna mai, per nessun motivo, esporre porte di comunicazione che non risultano strettamente necessarie per stabilire connessioni a distanza.

Il nostro consiglio è quello di esaminare, mese per mese, le patch rilasciate da Microsoft e accertare come un’eventuale mancata applicazione può impattare (negativamente) sui propri sistemi. Soprattutto a beneficio degli amministratori di sistemi Windows Server, per specifiche problematiche di sicurezza, la società di Redmond rilascia degli aggiornamenti Security only. Si tratta di pacchetti di piccole dimensioni che permettono di risolvere la singola vulnerabilità di sicurezza, con la possibilità di rimandare l’applicazione di un intero aggiornamento cumulativo a una data successiva.

Vi sveliamo un trucco: collegatevi con la pagina February 2024 Security Updates. Qui trovate la lista completa degli aggiornamenti di sicurezza del mese (in questo caso, di febbraio 2024). Se modificate nella barra dell’URL 2024-feb con 2024-mar, 2024-apr, 2024-may e così via, troverete – non appena saranno disponibili – le patch dei mesi successivi. La pagina consente di studiare gli aggiornamenti distribuiti da Microsoft ogni mese e permette di trovare i riferimenti agli eventuali pacchetti leggeri (Security only) per la specifica versione ed edizione di Windows in uso.

Installazione delle patch Microsoft su workstation e dispositivi collegati in rete locale

Se, viceversa, si utilizzasse un sistema o una workstation collegata alla rete locale, dietro a un router dotato di firewall SPI (stateful packet inspection) integrato e in una LAN “nattata” (anche se il NAT, network address translation non può essere considerata una misura di sicurezza vera e propria), si capisce che i rischi sono più limitati perché nessuna porta dei dispositivi è esposta sulla rete Internet (a meno dell’attivazione di port forwarding o UPnP).

In questi casi, lato utente consumer o professionista che non usa macchine esposte sulla rete Internet, assumono piuttosto un’importanza cruciale l’installazione delle patch per applicazioni come Office, Microsoft 365, per i browser utilizzati, per i client di messaggistica (come Outlook) e così via. Il rischio è infatti quello che qualche vulnerabilità sanata durante uno dei Patch Tuesday mensili di Microsoft, che di recente hanno compiuto 20 anni, possa essere sfruttata da un utente malintenzionato o un criminale informatico. Come? Inviando un’email o un documento che, per loro struttura, innescano un attacco capace di portare all’esecuzione di codice arbitrario. In alcuni casi, come abbiamo spesso evidenziato, le falle di sicurezza più gravi possono portare all’esecuzione di codice in modalità remota anche soltanto accedendo all’anteprima del contenuto di un messaggio di posta elettronica o di un documento.

Meno comuni le falle wormable, sfruttabili da remoto, ma attenzione ai software installati

Per chi utilizza sistemi collegati a una rete locale è difficile che la propria macchina sia bersaglio di una falla wormable, cioè direttamente sfruttabile dagli aggressori per causare un’infezione e, addirittura, andare automaticamente alla ricerca di altre macchine vulnerabili. La mancata applicazione delle patch mensili Microsoft può rendere fattibili, invece, attacchi che partono dall’apertura di un allegato malevolo o da una pagina Web progettata “ad arte” per sfruttare una lacuna di sicurezza del browser Web (oltre alle patch Microsoft, bisogna insomma aver cura di installare con ancora maggior solerzia quelle per i browser Web installati sulla macchina…).

Come evitare le lungaggini dovute all’installazione degli aggiornamenti Microsoft

Dicevamo in apertura che Windows 10 e Windows 11 sono impostati per installare automaticamente gli aggiornamenti Microsoft non appena essi sono resi disponibili. Per evitare download degli aggiornamenti qualitativi nei momenti opportuni, scongiurare l’occupazione della banda di rete ed essere liberi di scegliere quando installare la patch rilasciate dall’azienda di Redmond, si può configurare il sistema operativo in un modo speciale.

Si può far sì che Windows 10 e Windows 11 segnalino la disponibilità degli aggiornamenti ma evitino di scaricarli e installarli automaticamente. La procedura per disattivare gli aggiornamenti automatici Windows funziona allo stesso modo sia in Windows 10 che in Windows 11. Si può procedere anche dall’interfaccia del sistema operativo, facendo leva sulle opzioni di Windows Update, ma il modo migliore è digitare cmd nella casella di ricerca del menu Start, selezionare Esegui come amministratore quindi copiare e incollare i seguenti tre comandi:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v NoAutoUpdate /t REG_DWORD /d 0 /f reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v AUOptions /t REG_DWORD /d 2 /f reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v NoAutoRebootWithLoggedOnUsers /t REG_DWORD /d 1 /f

Dopo un riavvio del sistema Windows 10 o 11, il sistema operativo informerà l’utente sulla disponibilità degli aggiornamenti ma non effettuerà più alcuna operazione di sua sponte.

/https://www.ilsoftware.it/app/uploads/2024/02/aggiornamenti-microsoft-mancata-installazione-cosa-succede.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)