/https://www.ilsoftware.it/app/uploads/2025/08/bypass-login-windows-PC-dell.jpg)

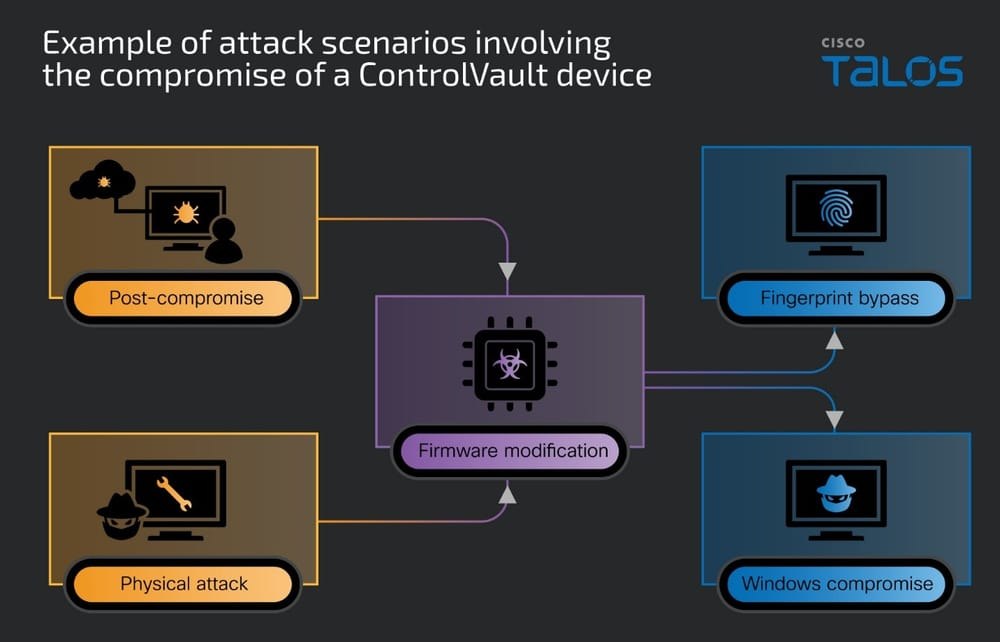

Le recenti rivelazioni di Cisco Talos hanno acceso i riflettori su un problema di sicurezza di ampia portata che interessa oltre 100 modelli di laptop Dell Latitude e Precision: cinque vulnerabilità critiche nel firmware e nelle API Windows di ControlVault3 – la soluzione hardware-based di Dell per la gestione delle credenziali – consentono a un attaccante di bypassare il login di Windows, eseguire codice arbitrario sul firmware e installare malware persistente capace di sopravvivere anche alla reinstallazione del sistema operativo. L’insieme di queste falle è stato battezzato ReVault, un nome che evoca la “forzatura” della sicurezza integrata nei portatili business dell’azienda.

Cos’è Dell ControlVault3 e perché è così critico

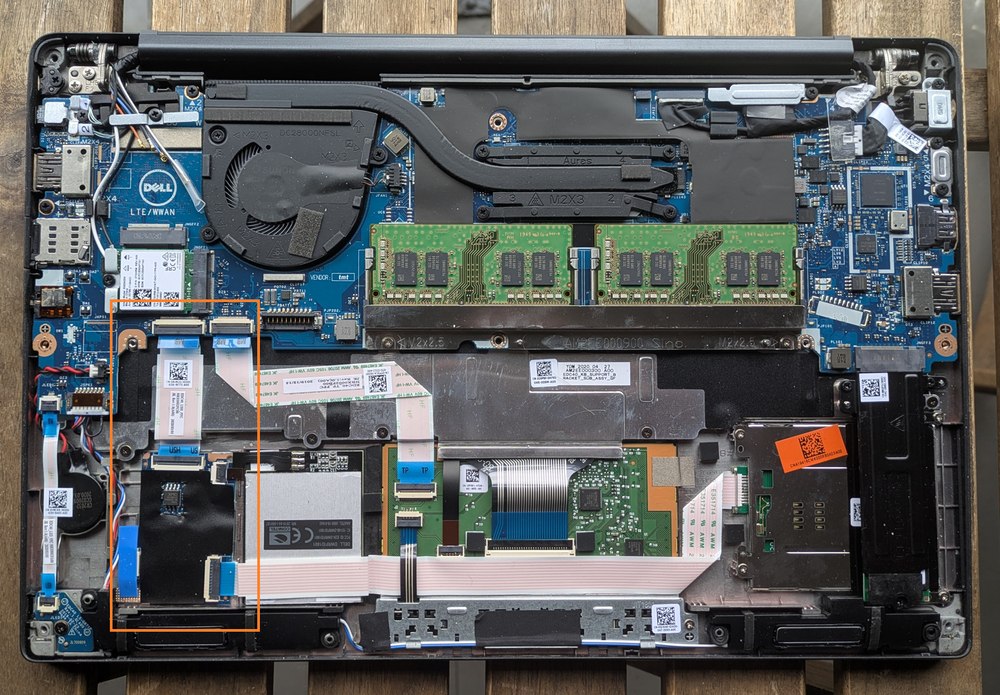

ControlVault3 è un modulo di sicurezza hardware integrato in una scheda dedicata, denominata Unified Security Hub (USH). Si tratta di un componente che custodisce a livello di firmware password, template biometrici e codici di sicurezza, gestendo altresì le operazioni di autenticazione tramite lettori di smart card, scanner di impronte digitali e chip NFC.

La logica è simile a quella di un TPM (Trusted Platform Module), ma con funzionalità orientate alla gestione di periferiche di autenticazione avanzate. Per questo motivo, ControlVault è ampiamente adottato in tutti quei settori in cui le aspettative in termini di sicurezza sono elevate: cybersecurity e infrastrutture critiche, governativo e militare, ambienti industriali, imprese che adottano politiche di autenticazione multi-fattore (MFA).

Nell’immagine (fonte: Cisco Talos), i ricercatori evidenziano la posizione della scheda USH all’interno di un portatile Dell Latitude.

I dettagli delle vulnerabilità ReVault

Le vulnerabilità individuate dagli esperti di Cisco Talos si trovano sia nel firmware di ControlVault3, che risiede sul modulo hardware dedicato, sia nelle API utilizzate per interfacciarsi con esso. In pratica, i difetti non riguardano soltanto il codice interno del firmware ma anche il livello software che consente al sistema operativo di comunicare con il modulo di sicurezza.

Cisco Talos ha segnalato le falle non solo a Dell — produttore dei laptop e dell’implementazione di ControlVault3 — ma anche a Broadcom, poiché quest’ultima è responsabile dello sviluppo di parte della tecnologia e del codice del firmware coinvolto, e quindi direttamente interessata alla correzione e alla distribuzione delle patch.

I ricercatori del laboratorio Talos affermano come l’assenza di adeguate mitigazioni di sicurezza lato firmware renda possibile concatenare 5 differenti vulnerabilità (CVE-2025-24311, CVE-2025-25050, CVE-2025-25215, CVE-2025-24922 e CVE-2025-24919) per ottenere l’esecuzione di codice arbitrario direttamente sul modulo USH, compromettendo in modo permanente la piattaforma.

Interventi pratici e raccomandazioni

Cisco Talos e Dell raccomandano l’aggiornamento immediato del firmware ControlVault3 tramite Windows Update o, preferibilmente, dal portale di supporto Dell.

È inoltre consigliata la disattivazione delle periferiche di sicurezza inutilizzate (lettore impronte, smart card, NFC) usando la finestra Gestione dispositivi o i servizi di sistema.

Sul sito Talos si suggerisce anche la disabilitazione del login biometrico in situazioni ad alto rischio di accesso fisico non autorizzato.

Ancora, ha senso abilitare la protezione Chassis Intrusion Detection nel BIOS, richiedendo conferma e password dopo eventuali tentativi di manomissione; attivare Enhanced Sign-in Security (ESS) di Windows per rilevare firmware anomali; monitorare i log di sistema per crash sospetti di servizi come Windows Biometric Service o Credential Vault.

Note finali

ReVault mette in evidenza un aspetto spesso sottovalutato nella sicurezza IT: la protezione del firmware dei moduli periferici. A differenza del firmware UEFI, quello di componenti come ControlVault riceve meno attenzione in fase di audit, pur essendo un elemento critico della catena di fiducia.

Cisco Talos spiega che ciò può aprire la strada a una nuova classe di minacce, in cui l’attaccante non colpisce direttamente il sistema operativo, ma un componente hardware che lo supporta, aggirando così molte delle soluzioni di sicurezza tradizionali.

Credit: le immagini nell’articolo sono tratte dall’analisi pubblicata sul sito di Cisco Talos.

/https://www.ilsoftware.it/app/uploads/2026/01/cloudflare-moltworker-middlware-moltbot.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/sciurezza-whatsapp-migliorata-rust-media-allegati.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconti-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/01/dati-personali-incogni-300x120.webp)