Tre quarti delle applicazioni per i dispositivi mobili Android e iOS utilizzano tecniche per lo storage dei dati che non sono sicuro. A sostenerlo sono gli esperti di Positive Technologies che mettono in guardia sviluppatori e utenti spiegando come le informazioni possano essere sottratte da malintenzionati e hacker.

La memorizzazione e lo scambio dei dati in modo non sicuro non sono ovviamente le uniche vulnerabilità rilevate nelle app Android e iOS ma nel 76% di quelle prese in esame sono state individuate le medesime lacune di sicurezza. “Password, informazioni finanziarie, dati personali, email e messaggi sono a rischio“, osserva Positive Technologies nel suo report.

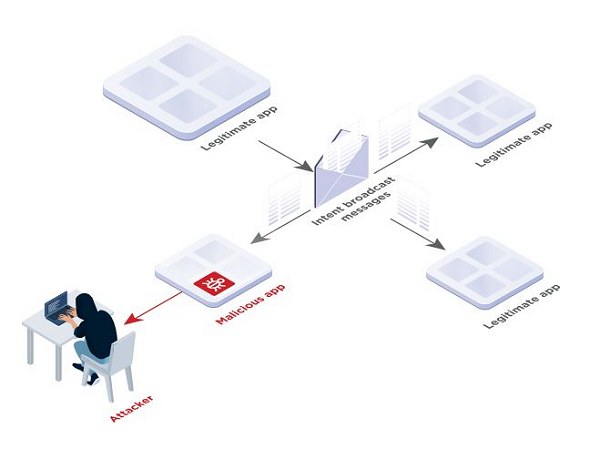

Inoltre, gli aggressori raramente hanno fisicamente bisogno dello smartphone da aggredire: l’89 percento delle vulnerabilità individuate può essere sfruttato da componenti malware sviluppati appositamente per sottrarre dati altrui.

Nella maggior parte dei casi, le lacune di sicurezza hanno a che fare con debolezze nei meccanismi di sicurezza usati dalle app (74% nel caso delle applicazioni iOS, 57% per quelle iOS, 42% nel caso di componenti software server-side). Dal momento che tali vulnerabilità vengono tipicamente introdotte in fase di design, la risoluzione delle varie problematiche richiede importanti modifiche a livello di codice.

Va detto che la maggior parte degli attacchi sfruttano la disattenzione dell’utente. Autorizzando le app a usare privilegi troppo ampi o installare applicazioni da fonti non affidabili può spianare la strada a un attacco.

Le conclusioni di Positive Technologies ben evidenziano, ancora una volta, quanto un antivirus non sia affatto inutile sui dispositivi mobili: Antivirus Android: no, non è affatto inutile.

Può non essere indispensabile per gli utenti più attenti ed esperti ma non certo inutile.

Uno smartphone può essere facilmente perso o rubato. Anche se i sistemi operativi mobili richiedono l’impostazione predefinita di una password, alcuni utenti scelgono di non averne una. In questo caso un aggressore con accesso fisico al dispositivo può collegarlo a un computer e utilizzare speciali utility per estrarre dati sensibili dalla memoria del dispositivo. Ad esempio, se la creazione di backup è attivata nelle impostazioni di Android, i dati dell’applicazione possono essere estratti utilizzando Android Debug Bridge (ADB): Backup Android, come funziona e come crearlo.

E infatti Google ha deciso di disabilitare ADB per l’accesso ai backup: Backup e ripristino su Android non saranno più possibili con ADB.

Con i privilegi di root, i dati possono essere estratti anche quando i backup sono disabilitati.

Sui dispositivi Apple sottoposti a jailbreaking, gli utenti spesso non cambiano le credenziali SSH predefinite (root:alpine). Un aggressore può quindi copiare i dati dell’applicazione su un computer tramite SSH.

Questa situazione è particolarmente pericolosa per i telefoni aziendali o tablet utilizzati da più dipendenti che conoscono la password del dispositivo.

A volte un’app può essere violata senza usare alcun malware o utilità di hacking. Ad esempio, l’applicazione può non avere restrizioni sul numero di tentativi di inserimento del codice PIN oppure questa restrizione viene impostata solo lato client e il conteggio azzerato al riavvio dell’applicazione. In entrambi i casi, un aggressore può effettuare un numero illimitato di tentativi di immissione della password (attacco brute force).

Le vulnerabilità lato server possono riverberarsi sugli utenti. Falle di tipo cross-site scripting sono state riscontrate nell’86% dei componenti lato server. Gli aggressori possono usarlo per rubare le credenziali delle vittime (ad esempio il contenuto dei cookie) aiutandosi con script dannosi.

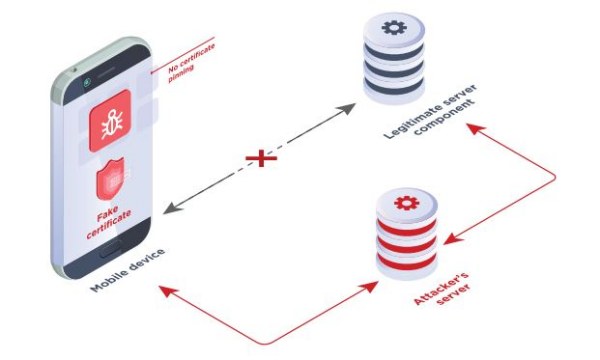

Anche la comunicazione tra il client e il server può essere vulnerabile: se l’app scambia dati con il server remoto usando il protocollo HTTP, un aggressore può facilmente intercettare dati sensibili.

Ma anche con HTTPS la comunicazione client-server non è sempre sicura. Sul dispositivo mobile i certificati sono conservati in un archivio condiviso da tutte le applicazioni: il malware può installare un certificato digitale root sullo smartphone della vittima. Utilizzando questo espediente un aggressore può intercettare i dati in transito e leggerli in chiaro (con la possibilità di ritrasferirli a server remoti).

/https://www.ilsoftware.it/app/uploads/2023/05/img_19517.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482136.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/proton-vs-apple-app-store.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/mini-tastiera-techly-78-tasti-italiano.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_481919.jpg)