Una delle prime regole per non esporre a rischi di attacco la propria rete locale e i dispositivi ad essa connessi consiste nel non aprire mai porte in ingresso sul router quando non ve n’è bisogno e a disattivare il supporto UPnP: ne abbiamo parlato nell’articolo Come rendere la rete sicura sia in azienda che a casa.

La disattivazione del protocollo UPnP (Universal Plug and Play) sul router fa il paio con il consiglio di chiudere le porte aperte in ingresso. Con UPnP attivo sul router, infatti, si corre il rischio che una o più porte in ingresso possano essere automaticamente aperte dalle applicazioni installate oppure da singoli utenti (senza quindi conoscere neppure le credenziali per l’accesso al pannello di amministrazione del router): vedere UPnP, a cosa serve e perché va disattivato immediatamente.

Un’altra buona regola, mai da sottovalutare, è quella di non collegare alla propria rete locale, via WiFi o cavo Ethernet, dispositivi non fidati.

Dispositivi di proprietà di altri utenti o prodotti di cui non si è ben certi dell'”identità” possono infatti rappresentare un grave problema di sicurezza dal momento che, una volta connessi alla rete locale, possono essere usati per analizzare i dati in transito, carpire dati di autenticazione e accedere al contenuto delle cartelle condivise in Windows e con gli altri sistemi operativi (ecco perché è sempre importante proteggere le cartelle condivise con nome utente e password; vedere Come condividere una cartella tra Windows e Linux e Condividere file e cartelle in Windows 10).

È quindi bene separare sempre i dispositivi fidati, appartenenti alla rete locale, da quelli di utenti “casuali” – che per esempio chiedono di collegarsi alla WiFi – o comunque dai device potenzialmente insicuri.

Proteggere la rete locale e i sistemi che contengono dati importanti con le VLAN

Nel caso in cui si dovessero collegare alla rete dispositivi sui quali non si ripone particolare fiducia, il consiglio migliore è quello di impostare una VLAN (Virtual LAN).

Le VLAN, tra le varie loro caratteristiche (VLAN: cosa sono, come usarle e perché), permettono di creare più reti locali logicamente separate l’una dall’altra e quindi non comunicanti tra di loro.

La maniera canonica per realizzare una VLAN poggia sull’utilizzo di uno switch che supporti tale funzionalità. A questo punto, collegandosi con il pannello di configurazione dello switch, si potrà destinare un gruppo di porte Ethernet a una VLAN specifica.

Così facendo, i dispositivi collegati alla VLAN di default potranno comunicare fra di loro (ma si può modificare anche questa impostazione) mentre non potranno né rilevare la presenza della LAN principale né esaminare il traffico scambiato all’interno di essa.

A una porta della VLAN è per esempio possibile collegare un access point WiFi cosicché anche i dispositivi wireless che si connettono alla rete attraverso tale device non possano in alcun modo “vedere” i sistemi che usano la LAN principale.

Alcuni router più evoluti (a partire da quelli destinati al mercato professionale o almeno semi-professionale) permettono di creare VLAN nonostante il numero ridotto di porte presenti.

Proteggere la rete LAN e i sistemi ad essa collegati con le WiFi guest

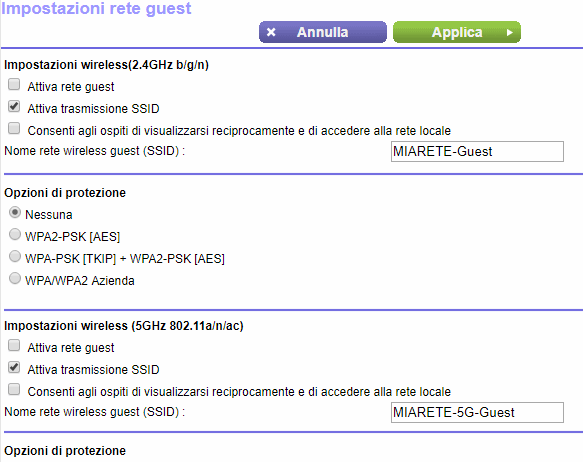

Un’alternativa di più semplice e immediata realizzazione consiste nel creare sul router o sull’access point una o più reti guest.

Oggi anche molti router economici consentono di creare almeno una rete WiFi guest (i dispositivi dual-band anche più di una: l’una sui 2,4 GHz, l’altra sui 5 GHz).

Una WiFi guest è una rete completamente separata dalla WiFi e dalla LAN principali: i dispositivi che vi si connettono possono al limite dialogare fra di loro e quindi “vedersi” vicendevolmente ma non hanno la possibilità di rivelare la presenza dei vari sistemi collegati alla LAN principale anche in modalità wireless.

Dal pannello di amministrazione del router WiFi di solito basta cliccare su Reti guest (o voci similari) quindi attivare una o più reti guest, sulla banda dei 2,4 o dei 5 GHz.

Spuntando la casella Consenti agli ospiti di visualizzarsi reciprocamente e di accedere alla rete locale, i dispositivi collegati alla rete WiFi potranno “accorgersi” della rispettiva presenza.

In Windows, per esempio, cliccando sull’icona Rete potrebbe comparire il nome degli altri device collegati alla WiFi (a seconda che la rete sia stata indicata come rete privata o rete pubblica).

Usando poi strumenti software come Fing (vedere Chi è connesso alla rete WiFi o al router?), SoftPerfect WiFi Guard (Scoprire chi è collegato alla rete WiFi e gli indirizzi IP dei client) oppure Bitdefender Home Scanner (Come rendere la rete sicura sia in azienda che a casa), si possono identificare istantaneamente i dispositivi collegati.

La WiFi guest può essere ovviamente protetta (anzi, si dovrebbe sempre farlo…) usando un algoritmo crittografico sicuro come WPA2 e una password di complessità adeguata.

Attenzione ai dispositivi per l’Internet delle Cose (IoT)

I dispositivi smart che consentono di automatizzare casa o ufficio, controllabili da remoto, dovrebbero essere sempre scelti con attenzione rivolgendo la propria attenzione sui prodotti delle aziende più note.

Inoltre, il dispositivo IoT dovrebbe essere sempre mantenuto aggiornato mediante l’installazione periodica degli aggiornamenti firmware. L’installazione di tali aggiornamenti consentirà di mettersi al riparo da vulnerabilità eventualmente emerse nel corso del tempo e talvolta sfruttabili dagli aggressori remoti per far danni.

Di recente, per esempio, sono state scoperte alcune vulnerabilità in molteplici modelli di telecamere smart:

– Falle di sicurezza in 400 modelli di telecamere IP Axis: installate subito il firmware aggiornato

– Vulnerabilità in 55 modelli di telecamere IP Foscam: firmware da aggiornare subito

La presenza di vulnerabilità in un prodotto non è un problema quando le lacune di sicurezza vengono immediatamente gestite e risolte dal produttore con il rilascio delle patch correttive.

I veri problemi si presentano infatti quando si utilizzasse un prodotto a bassissimo costo per il quale non vengono mai rilasciati aggiornamenti correttivi.

Nell’articolo Videocamere IP e dispositivi cloud a basso costo diventano spie per ficcanaso e malintenzionati abbiamo visto come alcuni oggetti IoT che soffrono di vulnerabilità irrisolte possano fungere da “ponte” per sferrare un attacco nei confronti dell’intera rete locale.

Alcune regole “generali”:

1) Non esporre mai neppure il pannello di amministrazione (anche se protetto con nome utente e password) dei dispositivi collegati alla rete locale sull’indirizzo IP pubblico. Chiunque utilizzi un port scanner può risalire facilmente alla tipologia di dispositivo direttamente raggiungibile via Internet: Port scanner: scansione di tutte le porte sull’IP pubblico.

2) Chiudere tutte le porte in ingresso sul router (evitare il cosiddetto port forwarding) e accedere se possibile alla rete locale e alle videocamere IP attraverso un server VPN OpenVPN opportunamente configurato.

3) Se si fosse impossibilitati ad allestire un server VPN, il consiglio è quello di accedere ai dispositivi IoT connessi alla rete locale appoggiandosi al servizio cloud messo a disposizione dal produttore. Nell’articolo Videocamere IP e dispositivi cloud a basso costo diventano spie per ficcanaso e malintenzionati abbiamo visto che in taluni casi anche i servizi cloud possono essere non così sicuri come vengono presentati.

Fondamentale è modificare le password di default (usando password sufficientemente lunghe e complesse) associate ai servizi cloud in modo che eventuali aggressori remoti non possano risalirvi.

Nel caso dei dispositivi IoT, sarebbe bene segmentare la rete come indicato in precedenza isolandoli dal resto dei sistemi connessi alla LAN.

Per i dispositivi IoT collegati via cavo Ethernet si possono usare switch e VLAN (come spiegato al paragrafo Proteggere la rete locale e i sistemi che contengono dati importanti con le VLAN) oppure adoperare un router collegato in cascata e impostato in modalità LAN-WAN: Come collegare due router in cascata. In questo modo il router principale e quello secondario utilizzeranno due segmenti IP diversi: i dispositivi connessi al router principale non saranno in grado di comunicare con il router secondario (e con i dispositivi su di esso attestati) e viceversa, perché di fatto si creeranno due reti diverse.

Per i dispositivi IoT WiFi si può pensare di attestarli su una rete guest usata in proprio e non condivisa con altri utenti (vedere il precedente paragrafo Proteggere la rete LAN e i sistemi ad essa collegati con le WiFi guest) oppure di collegare al router principale un access point mediante la sua porta WAN. Tale dispositivo deve essere impostato come router e non come bridge in modo tale che i dispositivi connessi con l’access point WiFi non possano vedere gli altri client collegati al router principale.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15814.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)