Il router è quel dispositivo di rete che in azienda, in ufficio e a casa si occupa di instradare i pacchetti dati smistandoli tra la LAN e i sistemi remoti. Spesso riveste anche le funzionalità di modem permettendo di stabilire connessioni xDSL.

Il router viene generalmente utilizzato per connettere a Internet decine di dispositivi collegati alla rete locale via cavo Ethernet (a valle possono essere presenti ad esempio degli switch o altri router per separare le reti) o via WiFi. Questo dispositivo rappresenta quindi una vera e propria linea di separazione tra la LAN aziendale o domestica e la rete Internet, un “intermediario” tra i sistemi locali e quelli remoti.

Il router può utilizzare uno o più indirizzi IP pubblici, assegnati dal provider Internet (si possono per esempio stabilire più connessioni PPPoE, come abbiamo visto in altri articoli) e utilizza la tecnica NAT (network address translation) per smistare i pacchetti dati da e verso gli indirizzi IP privati corrispondenti ai dispositivi collegati alla rete locale.

Vista l’importanza del router e i tanti attacchi che ne prendono di mira il funzionamento con il preciso obiettivo di reindirizzare il traffico dati e sottrarre informazioni altrui (credenziali d’accesso, dati riservati,…), presentiamo di seguito una lista di verifiche e interventi per accertarne che configurazioni scorrette o impostazioni sconsigliate possano eventualmente prese di mira dai criminali informatici.

Una lista di operazioni da compiere per mettere in sicurezza il router

Molteplici tipologie di attacco possono prendere di mira i router che si utilizzano per la connessione a Internet a vari livelli, nelle reti domestiche così come in azienda.

Di seguito i nostri consigli per mettere in sicurezza il router e la rete locale, una serie di verifiche e di interventi da effettuare l’uno dopo l’altro.

1) Aggiornare il firmware. Prima di tutto è bene procedere con l’aggiornamento del firmware del router e, soprattutto, verificare sul sito web del produttore se il router in uso fosse ancora supportato. Se il dispositivo avesse ormai raggiunto il suo “fine vita” si dovrà sostituirlo (non vengono rilasciati aggiornamenti di sicurezza) oppure si potrà valutare l’installazione di un firmware di terze parti come DD-WRT, OpenWrt, Tomato e così via.

Nella maggior parte dei casi l’installazione di una nuova versione del firmware non sovrascrive la configurazione in uso. In alcune circostanze, però, ciò potrebbe accadere: è quindi opportuno annotare tutte le configurazioni più importanti.

Per verificare la presenza di eventuali aggiornamenti del firmware è possibile accedere al pannello di amministrazione del router (di solito digitando 192.168.1.1 o 192.168.0.1 nella barra degli indirizzi del browser) e cercando la voce Aggiornamento firmware (o similare).

2) Modificare la password per l’accesso al pannello di amministrazione. Per accedere al pannello di amministrazione del router di solito si digitano il nome utente e la password impostate dal produttore. Le credenziali sono solitamente molto semplici (ad esempio admin admin oppure admin password. Alcuni siti come Router Passwords, Passwords Database e CIRT offrono complete raccolte delle credenziali di default utilizzate sui vari router, di ciascun produttore.

C’è anche un programma che svolge la medesima funzione: si chiama Router Default Passwords.

È bene modificare la coppia nome utente-password utilizzata per l’accesso al pannello di amministrazione del router. Ove possibile è bene modificare entrambe (quindi anche l’username) e la password deve essere sufficientemente complessa (lunga una decina di caratteri, almeno con lettere e numeri).

3) Modificare l’SSID impostato di default per le proprie WiFi. In generale il consiglio è quello di sostituire gli identificativi predefiniti e utilizzare almeno l’algoritmo WPA2 AES per la protezione di ciascuna rete. Non appena WPA3 sarà disponibile sui nuovi router, sarà bene passare al nuovo protocollo: WPA3, cos’è e come funziona: più sicurezza per le reti WiFi.

WPA2 PSK è la “ricetta” più ovvia e comune: per collegarsi alla WiFi viene usata un’unica passphrase (da scegliere affinché sia lunga e complessa, contenente anche simboli); WPA Enterprise fa sì, invece, che ogni utente che si collega dal suo dispositivo wireless abbia la sua password personale per la connessione.

Con l’avvento di WPA3 gli attacchi brute force non saranno più un problema: allo stato attuale, però, con WPA2 è bene scegliere password a protezione delle WiFi lunghe tra 16 e 20 caratteri.

Ovviamente non si dovrà mai commettere l’errore di usare la stessa password a protezione delle reti WiFi sulle varie bande di frequenza (2,4 e 5 GHz) e per l’accesso al pannello di amministrazione del router.

4) Modificare i server DNS utilizzati sul router. Anziché richiedere al provider Internet prescelto quali server DNS è possibile usare, suggeriamo di impostare server DNS di terze parti: più affidabili, più veloci e in molti casi utili per proteggere i dispositivi client evitando la visita di siti web pericolosi o sconvenienti.

Tra i migliori server DNS quelli di Google (DNS Google, ecco come funzionano e perché sono utili), quelli di Cloudflare (Server DNS 1.1.1.1: Cloudflare lancia il nuovo servizio che punta sulla privacy), quelli di Quad9 (DNS, prima linea di difesa contro i malware), quelli di OpenDNS (OpenDNS, come proteggersi durante la navigazione).

Ogni server DNS ha delle prerogative che abbiamo messo in evidenza in ogni singolo articolo; nell’approfondimento Come bloccare l’uso di server DNS alternativi all’interno della rete locale abbiamo invece presentato una tattica per evitare l’utilizzo di DNS alternativi sui singoli dispositivi connessi alla rete locale.

5) Disattivare WPS. La funzionalità WPS (Wi-Fi Protected Setup) permette di velocizzare il collegamento di nuovi dispositivi client, via WiFi, alla rete wireless configurata sul router. Se il router fosse di difficile accesso fisico da parte di terzi, suggeriamo quanto meno di disattivare la funzionalità PIN WPS: Pulsante WPS, come funziona e quanto è sicuro.

6) Disattivare UPnP e controllare il port forwarding. UPnP (Universal Plug and Play) è un protocollo di rete che è stato creato per facilitare l’attivazione di funzionalità di comunicazione lato software. Il problema è che con il supporto UPnP attivo sul router un programma (anche malevolo) può aprire porte in ingresso sul router senza neppure conoscere le credenziali per l’accesso al suo pannello di amministrazione.

In questo modo il programma in esecuzione su un qualunque dispositivo collegato in LAN può attivare funzionalità server e restare in ascolto delle richieste di connessione provenienti dalla rete Internet.

Nell’articolo UPnP, a cosa serve e perché va disattivato immediatamente abbiamo visto perché il supporto di UPnP deve essere subito disattivato facendo riferimento al pannello di amministrazione del router.

UPnP è stato concepito solo per lavorare sulla LAN ma molti router espongono erroneamente UPnP anche sulla porta WAN/Internet.

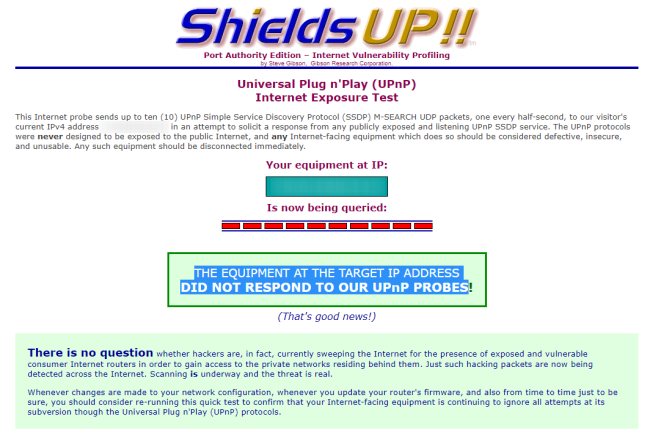

Il test di Gibson Research consente di verificare se il router in uso esponesse UPnP sulla rete Internet (cliccare sul pulsante giallo GRC’s Instant UPnP Exposure Test). Il messaggio in figura conferma che è tutto a posto.

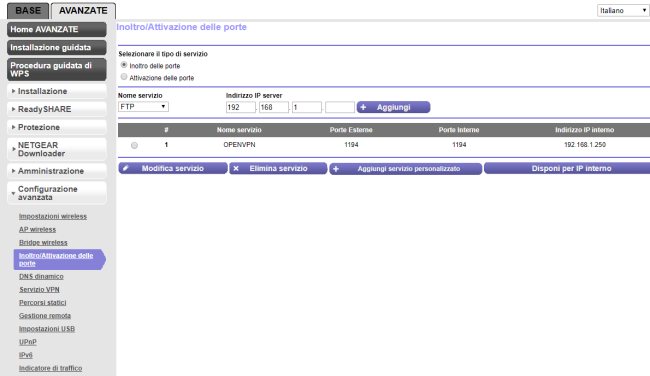

È opportuno anche controllare, dal pannello di amministrazione del router, tutto il traffico che viene eventualmente smistato verso i dispositivi locali, verso quali indirizzi IP privati e su quali porte. Nel pannello di amministrazione del router di solito si trovano voci del tipo Port forwarding, Inoltro delle porte oppure Inoltro/attivazione delle porte.

Nell’esempio in figura, il router effettua soltanto l’inoltro del traffico in arrivo sulla porta UDP 1194 (interfaccia WAN) verso il sistema locale (in questo caso con IP 192.168.1.250) sul quale è in esecuzione un server OpenVPN.

È sempre bene controllare le regole di inoltro eventualmente presenti e attivate rimuovendo quelle sconosciute e indagando sulla loro origine e finalità.

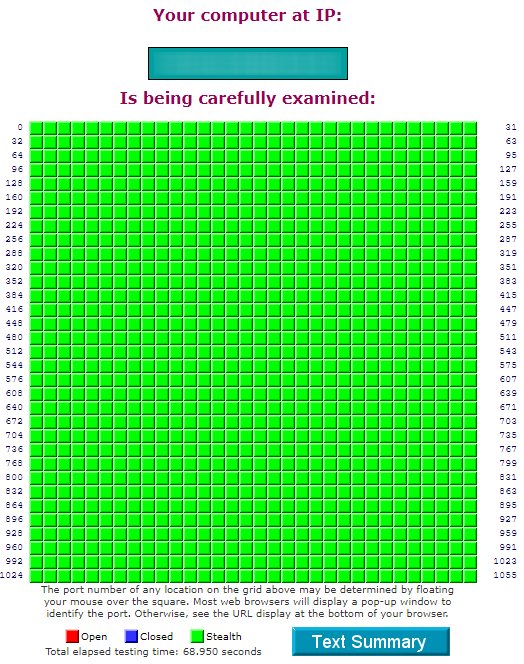

Portarsi comunque in questa pagina quindi fare clic dapprima su Proceed quindi su Common ports e infine su All service ports.

Il servizio controlla la presenza di eventuali porte aperte in ingresso sul router con port forwarding abilitato.

Il responso ideale, a meno di non avere necessità specifiche che implicano il mantenere aperte una o più porte (ma a quel punto sarebbe fondamentale l’utilizzo di un server VPN), è quello rappresentato in figura.

È bene inoltre controllare che i propri indirizzi IP statici (e quindi i sistemi ad essi corrispondenti) non siano presenti nel database di Shodan: Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti.

Suggeriamo di registrare un account gratuito sui Shodan quindi inserire net: nella casella di ricerca seguito dall’indirizzo IP pubblico da controllare.

Dal momento che il servizio di Steve Gibson così come molti altri disponibili online non permettono di effettuare una scansione sulla totalità delle porte TCP e UDP (65535 per protocollo, quindi un totale di oltre 131.000 porte potenzialmente utilizzabili) che possono essere esposte sull’IP pubblico, una buona idea può essere quella di utilizzare il software Nmap presentato nell’articolo Nmap, cos’è e come funziona il re dei port scanner.

Il test dovrà essere effettuato da un sistema remoto, inserendo l’indirizzo IP pubblico da scansionare, oppure attivando ad esempio un servizio VPN per uscire su Internet con un IP diverso da quello assegnato dal provider. Come ulteriore alternativa, si può collegare un router alla porta WAN del router da porre sotto esame quindi usare un PC collegato alla porta LAN del router collegato a monte per avviare la scansione delle porte con Nmap.

Il comando nmap -sU -p- seguito dall’IP del router (pubblico o privato che sia) permette di avviare una scansione su tutte le porte TCP/UDP.

Per approfondire, suggeriamo anche la lettura dell’articolo Port scanning: un’arma a doppio taglio. Difendetevi.

7) Disattivare le funzionalità che non si utilizzano. Con l’obiettivo di ridurre significativamente la superficie d’attacco, è bene disattivare – nel pannello di amministrazione del router – tutte le caratteristiche che non si utilizzano: gestione remota, SNMP, NAT-PMP, accesso via Telnet. Disattivare anche le funzionalità di supporto cloud che molti router oggi integrano: viceversa il dispositivo risulterà gestibile, in qualunque momento, dal produttore o da imprese e soggetti da esso designati.

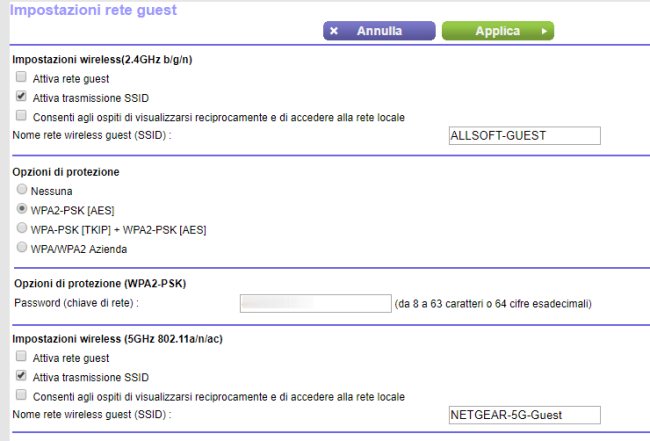

8) Utilizzare le reti WiFi guest. Le reti WiFi guest che la maggior parte dei router consentono oggi di configurare sono molto utili: esse sono completamente isolate dalle reti WiFi principali, quelle che si usano per scopi produttivi.

Ciò significa che i dispositivi connessi alle reti WiFi guest non soltanto non possono “vedersi” reciprocamente (almeno con le impostazioni di default) ma non possono assolutamente accedere alla rete wireless principale e alle risorse condivise.

Le reti WiFi guest sono utilissime anche per connettere alla rete Internet dispositivi IoT, prodotti che in più occasioni si sono rivelati ancora acerbi e forieri di diverse tipologie di vulnerabilità: I dispositivi IoT sono diventati il principale obiettivo dei criminali informatici.

Nell’articolo Come collegare dispositivi insicuri o non affidabili alla rete locale, abbiamo visto proprio come le reti guest siano un ottimo strumento per connettere dispositivi potenzialmente insicuri o comunque non pienamente affidabili.

Controllare comunque più volte che le reti WiFi guest create siano perfettamente isolate dalla LAN principale.

Come spiegato nell’articolo Come collegare dispositivi insicuri o non affidabili alla rete locale, ovviamente la soluzione più professionale consiste nell’utilizzo delle VLAN, reti locali logicamente separate l’una dall’altra e quindi non comunicanti tra di loro (segmentazione della rete).

9) Disattivare l’invio di risposte al ping. Alcuni router sono configurati in maniera tale da rispondere alle richieste ICMP, comprese quelle provenienti da sistemi remoti.

Così, digitando il comando ping o effettuando una scansione di gruppi di indirizzi IP pubblici, qualunque utente (malintenzionati compresi) può avere conferma che il router è effettivamente connesso alla rete e risponde alle richieste trasmessegli (vedere Ping cos’è, come funziona e a cosa serve).

Purtroppo ogni router si riferisce in maniera diversa all’impostazione che permette disattivare le risposte ICMP. Di solito è facilmente reperibile nelle impostazioni WAN, sempre nel pannello di amministrazione del router.

10) Verificare se il router supportasse HNAP: in caso disattivarlo. HNAP (Home Network Administration Protocol) è un protocollo per la gestione dei dispositivi di rete che risale al 2007 e che “vanta” una storia di implementazioni ampiamente fallimentari.

HNAP può fornire agli utenti remoti dettagli tecnici sul router in uso e consentire così una più facile individuazione di eventuali falle.

Il problema è che i router che usano HNAP non visualizzano le impostazioni legate all’utilizzo del protocollo nel pannello di amministrazione e talvolta non ne permettono neppure la disattivazione.

Suggeriamo di digitare 192.168.1.1/HNAP1/ oppure 192.168.0.1/HNAP1/ per controllare l’eventuale supporto del protocollo HNAP (è bene effettuare il test sia sulla LAN che sull’interfaccia WAN ovvero sull’IP pubblico).

Ad ottobre 2018 gli esperti di Cisco Talos hanno individuato bug legati proprio all’utilizzo di HNAP in diversi dispositivi della serie Linksys E (oggi correggibili mediante un opportuno aggiornamento del firmware).

11) Bloccare in uscita le porte utilizzate per la condivisione di file e cartelle. È capitato spesso che dispositivi attaccati in qualche modo abbiano condiviso loro risorse con sistemi remoti usando le porte adoperate da Windows per la condivisione di file e cartelle. Utilizzando il firewall integrato nel router, potrebbe essere una buona idea bloccare l’utilizzo in uscita (ovvero da LAN a WAN) delle porte seguenti: UDP 138, UDP 137, TCP 139 e TCP 445.

12) Disattivare le funzioni di statistica. Alcuni router, soprattutto negli ultimi tempi, integrano funzionalità che si occupano di raccogliere dati statistici e di trasmetterli al produttore. È bene disattivare queste funzioni che generano soltanto traffico aggiuntivo e rischiano di trasferire ai singoli produttori hardware ogni genere di pacchetti dati. I dati dovrebbero essere resi anonimi ma perché farsi spiare?

Consigliamo anche la lettura dell’articolo Configurare un router, le cose da fare dopo l’acquisto.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18786.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)