Il termine proxy non è sovrapponibile con VPN: si tratta infatti di due concetti completamente differenti. Sia un server proxy che un server VPN agiscono come intermediari tra i sistemi client collegati e altri sistemi locali o remoti ma le analogie finiscono qui.

Cerchiamo di capire più da vicino le differenze tra VPN e proxy evidenziando in quali circostanze è preferibile usare l’una o l’altra soluzione.

Cos’è un server proxy

Un server proxy è un sistema che viene posto tra un certo sistema e un host locale o remoto. Il client si collega al proxy richiedendo l’utilizzo di un qualche servizio (ad esempio l’accesso a una specifica pagina web); il proxy analizza la richiesta, la elabora di conseguenza e fornisce una risposta al client.

I proxy web permettono ad esempio l’accesso a siti web locali o remoti fornendo girando poi la risposta ottenuta al client collegato.

Molte aziende utilizzavano e alcune usano talvolta ancor oggi proxy locali per filtrare le richieste di accesso alla rete Internet garantendo la possibilità di consultare soltanto alcune tipologie di siti e bloccando tutti gli altri (compresi servizi diversi dalla navigazione sul Web).

Il proxy in questo caso svolgeva una vera e propria azione di filtro sui contenuti e sulle richieste avanzate dai singoli utenti collegati alla rete locale e rappresentava la porta d’accesso fornita dall’amministratore di rete per inviare e ricevere dati sul Web.

Nel frattempo le reti sono diventate più complesse ed è ormai di fatto prescritto l’utilizzo “universale” del protocollo crittografico TLS per proteggere le comunicazioni inviate e ricevute.

Si pensi al solo protocollo HTTPS: il proxy dovrebbe rompere la sicurezza della comunicazione tra client e server remoto frapponendosi tra i due sistemi. Ciò che si realizzerebbe è una sorta di attacco man-in-the-middle (MITM): HTTPS, come funziona e cosa c’è da sapere.

Al problema si potrebbe ovviare con trucco ovvero gestendo i certificati digitali usati con HTTPS come fanno alcuni software antimalware (che infatti creano un proxy locale: Avast Free: come funziona la scansione dei siti sicuri HTTPS).

Si tratta comunque di un modo di procedere farraginoso, antiquato e incapace di adattarsi alla complessità delle moderne reti locali: per questo motivo l’uso dei proxy server in azienda è stato ormai accantonato. Molto meglio orientarsi su soluzioni per la sicurezza centralizzate.

In rete sono comunque disponibili proxy di libero utilizzo che possono essere utilizzati, ad esempio, per modificare l’indirizzo IP col quale ci si presenta su un server remoto.

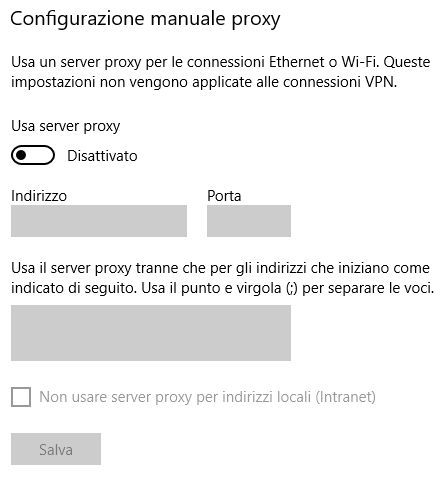

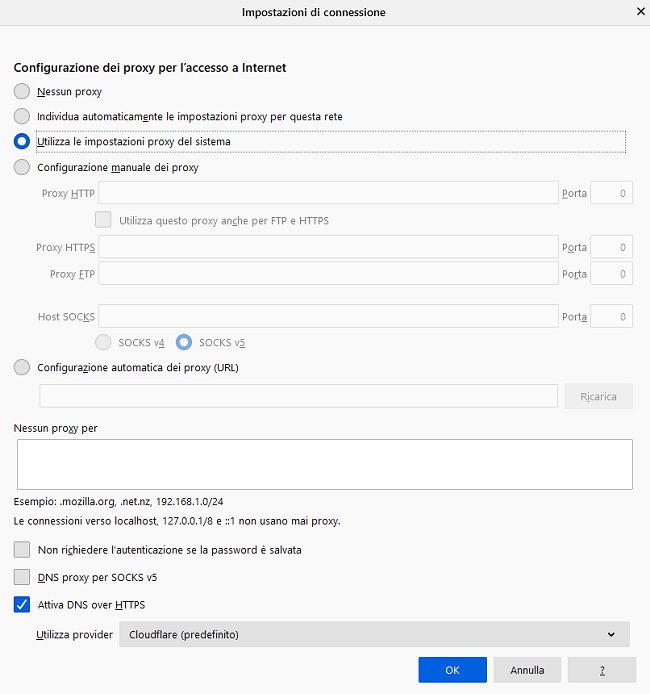

Se si configura un proxy nelle impostazioni di Windows (nel caso in cui si utilizzi Edge o Chrome; scrivere Impostazioni proxy nella casella di ricerca e fare riferimento alla sezione Configurazione manuale proxy) o del browser (ad esempio nel caso di Firefox digitare nella barra degli indirizzi about:preferences#general e cliccare su Impostazioni in corrispondenza di Impostazioni di rete) tutte le comunicazioni verranno fatte transitare attraverso il proxy specificato.

Nel caso di Firefox l’opzione Utilizza le impostazioni proxy del sistema consente di chiedere al browser di Mozilla l’utilizzo dell’eventuale proxy impostato in Windows. Se nessun proxy risultasse impostato nella finestra vista in precedenza, Firefox effettuerà tutte le connessioni direttamente.

Sconsigliamo però di utilizzare gli indirizzi dei proxy pubblici disponibili in rete: non è dato sapere che tipo di attività essi svolgano sul traffico da e verso i sistemi degli utenti. Essi dovrebbero quindi essere considerati sempre intrinsecamente insicuri oltre che una minaccia per la privacy e la sicurezza degli utenti.

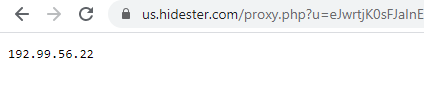

Discorso diverso per i proxy accessibili come applicazione web: Hidester, ProxySite, Hide.me, KProxy, Hide My Ass e simili permettono di visitare un sito web tramite un proxy celando il proprio indirizzo IP pubblico. È comunque bene non effettuare il login con le proprie credenziali su siti e servizi online.

Visitando ad esempio questo URL (vedere Il mio IP: come trovarlo e a che cosa serve) attraverso un proxy server si vedrà che l’indirizzo IP pubblico mostrato non è quello assegnato dall’operatore di telecomunicazioni al proprio router o dispositivo mobile.

I server proxy generalmente mancano del supporto per la crittografia, possono essere configurati soltanto per alcune applicazioni e possono comunque rivelare il reale indirizzo IP dell’utente.

A fare eccezione è la rete Tor: i suoi proxy detti onion router applicano una cifratura “a cipolla” dal sistema dell’utente fino ad arrivare al nodo di uscita. Servendosi contemporaneamente di tre proxy o relay Tor, nessuno di essi può conoscere tutte le informazioni su un utente (indirizzo IP da cui è partita la richiesta, indirizzo del server di destinazione e indirizzi di tutti i proxy utilizzati).

Solo con Tor è possibile sostenere di poter navigare nell’anonimato e nascondere davvero il proprio indirizzo IP pubblico: vedere l’approfondimento Tor Browser, cos’è e come funziona la nuova versione del programma.

I proxy di Tor sono di tipo SOCKS: supportano cioè non soltanto trasferimenti dati via Web ma anche qualunque protocollo applicativo che si appoggi a sua volta sull’utilizzo di pacchetti TCP/UDP.

Cos’è una VPN

Una VPN (Virtual Private Network) nasce con l’obiettivo di creare un canale di comunicazione sicuro tra client e server appoggiandosi a un mezzo intrinsecamente insicuro qual è la rete Internet.

Munendosi di un apposito client VPN è possibile collegarsi in sicurezza al server VPN previa autenticazione e utilizzo di un protocollo crittografico.

Sebbene anche Windows permetta di creare un server VPN (Server VPN in Windows 10 e Windows Server: come crearlo senza installare altri software) soluzioni “aperte” quali OpenVPN e WireGuard permettono di fidare su collegamenti generalmente più sicuri e prestazionali.

Creando il proprio server VPN è possibile fare in modo che i sistemi ad esso collegati siano raggiungibili in sicurezza da qualunque al dispositivo collegato alla rete Internet indipendentemente dal luogo fisico in cui esso si trova. Sarà come se il dispositivo col quale ci si collega al server VPN sia collegato alla stessa rete LAN.

Ecco quindi che un server VPN può essere creato sia in una rete aziendale, nella rete dell’ufficio o di casa sia sul cloud (il server VPN farà “da ponte” tra dispositivi collegati da ogni parte del mondo con la possibilità di accedere alle rispettive risorse condivise, come si fa normalmente in una qualunque rete locale).

Creando in autonomia il proprio server VPN (abbiamo pubblicato decine di articoli sull’argomento nelle pagine de IlSoftware.it) si può fare in modo che i client collegati possano navigare anche sulla rete Internet oltre che accedere alle risorse localmente disponibili.

Oltre a poter allestire un server VPN in proprio c’è la possibilità di appoggiarsi a un fornitore di servizi VPN di terze parti: Come, quando e perché utilizzare una connessione VPN.

Nell’articolo VPN cos’è e quali sono i migliori servizi abbiamo visto quando scegliere un server privato e quando affidarsi a servizi VPN di terze parti.

Una VPN utilizza un algoritmo di cifratura “forte” per proteggere tutti i dati in transito; i vari provider offrono di solito un livello di prestazioni minimo (con i profili a pagamento) e permettono di scegliere server di uscita appartenenti anche ad altri Paesi.

In molti casi viene assicurata in fase contrattuale anche l’assenza di qualunque file di log che registri le connessioni stabilite.

Un ruolo importante è ricoperto dal protocollo crittografico utilizzato per proteggere le comunicazioni e i dati in transito: VPN: quanto incide sulle prestazioni la scelta del protocollo.

Le differenze tra VPN e proxy in breve

Sicurezza. Generalmente un proxy non applica alcuna forma di crittografia mentre i servizi VPN migliori consentono l’utilizzo di protocolli sicuri per proteggere i dati in transito.

Fa eccezione la rete Tor che poggia il suo funzionamento sull’utilizzo di proxy (relay) in grado di garantire la sicurezza dei dati trasferiti verso i server remoti.

Anonimato. Non tutte le VPN preservano l’anonimato degli utenti. È fondamentale selezionare quelle esenti al problema del DNS leak (DNS leak: cos’è e cosa significa per gli utenti) e i servizi che non conservano registri (log) delle connessioni.

I proxy non preservano assolutamente l’anonimato degli utenti mentre, di contro, la rete Tor nasce proprio con questo preciso obiettivo.

Prestazioni. Tor è in generale poco prestazionale: la rete non è certo la scelta migliore per chi è alla ricerca delle performance in fase di trasferimento dati. Nell’articolo citato in precedenza abbiamo comunque spiegato come “spremere” al massimo Tor e disporre della massima banda possibile in downstream e upstream.

I proxy sono generalmente un po’ più veloci ma per ottenere le performance migliori in assoluto è bene orientarsi su servizi VPN a pagamento: solo con questi sarà possibile sfruttare al massimo la banda di rete.

I servizi VPN migliori sono un’ottima scelta per l’accesso alle principali piattaforme di streaming video.

Compatibilità. I servizi VPN sono generalmente compatibili con un ampio ventaglio di dispositivi e di solito consentono di veicolare attraverso il server remoto e la connessione cifrata tutti i dati diretti o provenienti dal client sul quale è installato il software.

I proxy, invece, spesso limitano il loro raggio d’azione al solo browser web.

/https://www.ilsoftware.it/app/uploads/2023/05/img_22646.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/proton-vpn-android-senza-registrazione-account.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/sinner-ringrazia-pubblico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/igor-tudor.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/privadovpn.jpg)