Quando ci si collega a una rete WiFi pubblica o, peggio ancora, non protetta, è importante usare alcune cautele per evitare che i propri dati possano cadere nelle mani di malintenzionati. Presentiamo di seguito le principali operazioni che suggeriamo di mettere in campo prima di collegarsi a una rete WiFi dal proprio notebook, tablet, convertibile o smartphone.

La sicurezza della WiFi, specie si fa uso del WiFi pubblico non è affatto scontata: con la connessione a una WiFi pubblica o non protetta – senza prendere alcune semplici precauzioni – si potrebbe rischiare di condividere informazioni personali o rendere accessibili a terzi parte delle comunicazioni eventualmente contenenti dati riservati.

Il livello di sicurezza garantito da una rete WiFi pubblica o aperta deve essere sempre considerato insufficiente: basti pensare che un malintenzionato, sfruttando la medesima connessione Internet, può facilmente verificare i dati in transito (scambiati dagli altri dispositivi collegati al medesimo router Wi Fi o access point). A meno che i pacchetti dati non siano cifrati, utilizzando un software sniffer è possibile verificarne il contenuto.

Come usare in sicurezza il WiFi pubblico

1) Impostare la rete come rete pubblica in Windows e disattivare la condivisione in macOS

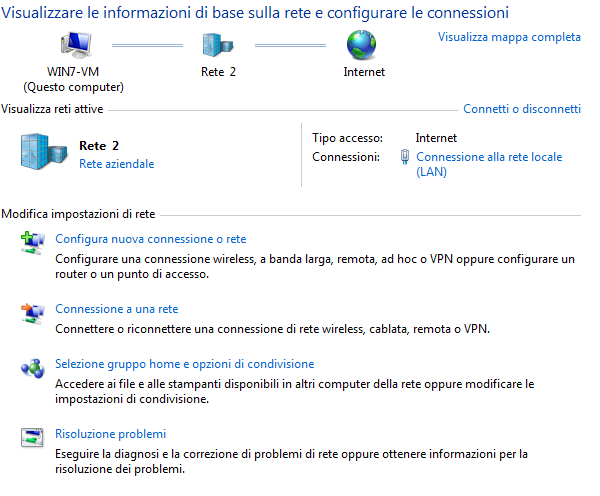

In Windows 7 accedere al Centro connessioni di rete e condivisione (basta digitare centro connessioni nella casella Cerca programmi e file), fare clic sulla tipologia della rete (ad esempio Rete aziendale o Rete domestica qualora fossero visualizzate una delle seguenti due voci).

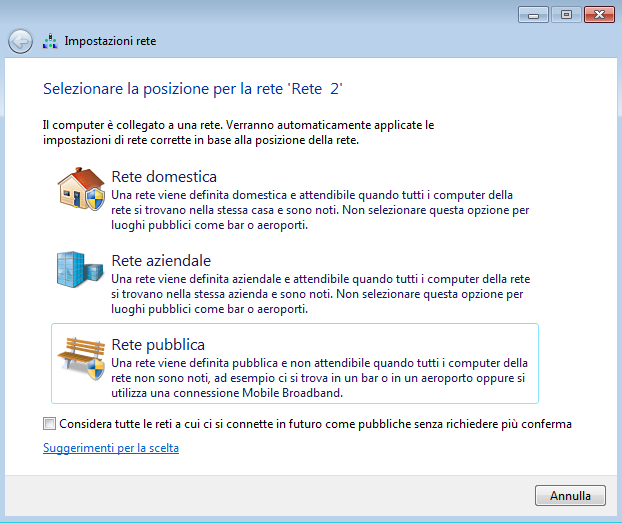

A questo punto, dalla finestra Impostazioni rete scegliere Rete pubblica.

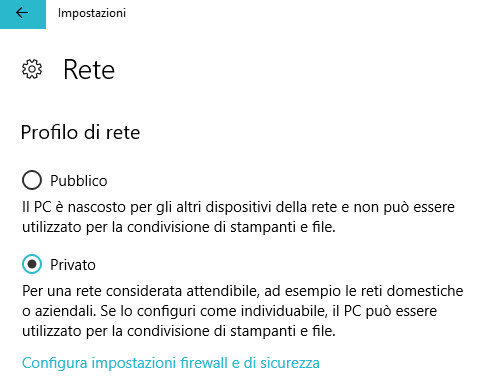

In Windows 8.1 e Windows 10 scrivere Stato della rete nella casella di ricerca quindi selezionare Modifica proprietà di connessione. Nella schermata successiva selezionare l’opzione Privato.

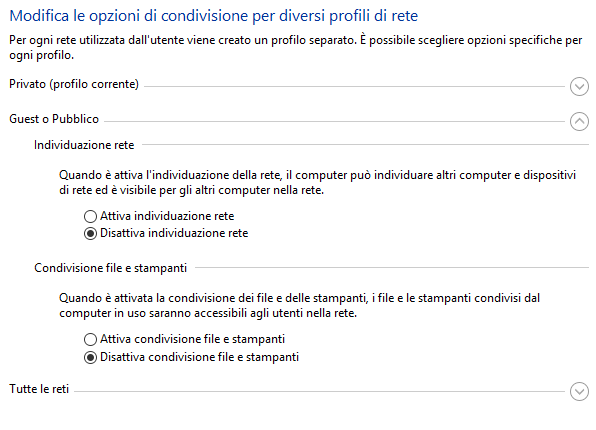

In ogni caso, facendo clic su Opzioni condivisione oppure su Modifica impostazioni di condivisione avanzate in Windows 7, ci si dovrà assicurare che per il profilo Guest o Pubblico siano selezionate le opzioni Disattiva individuazione rete e Disattiva condivisione file e stampanti.

In questo modo le cartelle eventualmente condivise sul proprio PC Windows non saranno accessibili dagli altri dispositivi collegati alla rete WiFi e il sistema non risponderà neppure al PING.

Maggiori informazioni nel nostro articolo Differenza tra rete pubblica e rete privata in Windows 10.

In macOS si può disattivare la condivisione delle risorse accedendo alle Preferenze di sistema quindi cliccando su Condivisione e infine disattivando le varie caselle nel riquadro sulla sinistra che elenca i vari servizi.

2) Sui PC Windows disattivare la funzionalità WPAD

Windows utilizza una funzionalità, attivata per impostazione predefinita, che consente di ricevere in automatico i parametri dell’eventuale proxy server da utilizzare dopo aver stabilito una connessione di rete.

Un malintenzionato può sfruttare il meccanismo alla base di WPAD (Web Proxy Auto-Discovery Protocol) per inviare ai client connessi alla rete WiFi l’indirizzo IP di un proxy fasullo che ad esempio effettua attività di monitoraggio o reindirizza gli utenti verso siti web dannosi. I criminali informatici possono così far credere all’utente di visitare un sito web legittimo (inducendo loro all’inserimento dei dati di autenticazione) quando invece si trovano su un server web appositamente allestito per avviare un’attività phishing e sottrarre le credenziali altrui.

Per disattivare completamente la funzionalità WPAD in Windows basta seguire le indicazioni riportate nell’articolo Connettersi a una rete WiFi pubblica in sicurezza: disattivare WPAD in Windows al paragrafo Come disattivare WPAD in Windows.

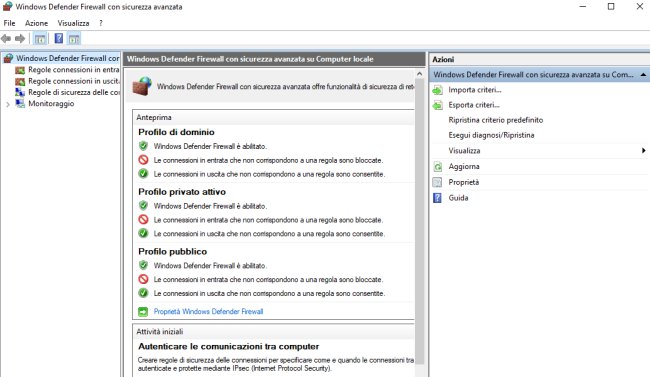

3) Controllare che il firewall sia attivo e funzionante

Prima di effettuare la connessione alla rete WiFi pubblica o non protetta è poi importante controllare che il firewall di Windows sia attivo e funzionante.

Per procedere digitare Windows Firewall con sicurezza avanzata nella casella di ricerca del sistema operativo (scrivere Windows Defender Firewall con sicurezza avanzata nel caso di Windows 10).

Il firewall dovrà essere indicato come attivo (spunta di colore verde) su tutti i profili di connessione.

4) Controllare le porte aperte in ingresso e assicurarsi che non siano in esecuzione componenti server

Quando si utilizza una connessione Wi Fi altrui è bene non esporre alcuna porta in rete locale. Chi è collegato alla rete wireless può infatti effettuare una scansione dei dispositivi connessi alla LAN e stabilire quali servizi sono eventualmente in ascolto.

L’intervento che abbiamo illustrato al punto 1) consente di scongiurare che il sistema operativo esponga le porte usate di default in rete locale. Sull’indirizzo IP privato assegnato al dispositivo possono però essere stati posti in ascolto anche software di terze parti dotati di funzionalità server. Anche se il sistema non rispondesse al PING, quindi, usando un’utilità come Nmap, un eventuale malintenzionato può risalire ai software con funzionalità server posti in ascolto.

Il consiglio è quello di digitare cmd nella casella di ricerca di Windows quindi premere la combinazione di tasti CTRL+MAIUSC+INVIO per aprire il prompt dei comandi con i diritti di amministratore.

Scrivendo netstat -ab e verificando ciò che compare nella prima colonna tra parentesi quadre, si possono controllare le porte aperte. Suggeriamo di controllare quanto appare accanto alle voci LISTENING.

Si può anche digitare netstat -ab | findstr /c:"LISTENING" per estrarre l’elenco delle porte aperte.

5) Da qualunque dispositivo, assicurarsi di effettuare sempre la connessione a siti web HTTPS

Le informazioni trasmesse via HTTP possono essere intercettate e lette in chiaro da chiunque, collegato alla medesima rete WiFi pubblica o non protetta, utilizzi un apposito software sniffer.

Soprattutto se si effettua l’accesso, con le proprie credenziali, a un qualunque sito web, è fondamentale controllare che a sinistra dell’URL mostrato nella barra degli indirizzi del browser venga mostrato il messaggio Sicuro: Sito sicuro su Chrome e Firefox, che cosa significa.

Quando compare la dizione Sicuro significa che si è collegati con un sito web che utilizza il protocollo HTTPS ed espone un certificato digitale valido, non scaduto ed emesso da un’autorità di certificazione nota e approvata.

Scambiando i dati via HTTPS, le informazioni inviate e ricevute non possono essere in alcun modo lette da parte di terzi.

6) Da qualunque dispositivo, assicurarsi di inviare e ricevere la posta elettronica mediante protocollo TLS

I dati scambiati utilizzando il browser web non sono i soli che un qualunque dispositivo può inviare e ricevere in rete.

Quando si utilizza una rete WiFi pubblica o non protetta non si devono mai adoperare servizi e applicazioni che non effettuano alcuna cifratura dei dati.

I messaggi di posta elettronica spesso contengono dati riservati e informazioni che non devono assolutamente cadere nelle mani altrui.

Nel caso in cui si utilizzassero client di posta installati sul proprio PC o sul dispositivo mobile, è quindi di fondamentale importanza verificare che gli account gestiti impieghino il protocollo TLS: Email: SSL, TLS e STARTTLS. Differenze e perché usarli.

Per accertarsene basta avviare il client email e portarsi nelle impostazioni dell’account di posta.

Per la ricezione della posta (server posta in arrivo), il protocollo IMAP usa la porta 143 mentre il vecchio POP3 usa la porta 110. Se il client fosse configurato per accedere al server di posta usando una di queste due porte significa che il protocollo TLS non è in uso.

Analogamente, per inviare email “in chiaro” senza alcuna forma di crittografia, il protocollo SMTP usa di default la porta 25: se il client email fosse configurato per adoperare tale porta significa che i messaggi di posta trasmessi potrebbero essere letti da chiunque fosse collegato alla medesima rete WiFi.

In questo casi il consiglio è comunque quello di passare a un account di posta che supporta il protocollo TLS: Creare un indirizzo email: quale servizio scegliere.

Se al momento ciò non fosse possibile, prima di collegarsi alla WiFi pubblica o non protetta, il consiglio è chiudere il client di posta accertandosi che nessun suo componente resti in esecuzione (i.e. controllo della casella di posta in background) e utilizzare la webmail del provider per inviare e ricevere i messaggi a patto che, ovviamente, il servizio venga erogato su protocollo HTTPS.

7) Attivare l’autenticazione a due fattori sui propri account

Se si viaggia molto e ci si trova spesso a usare reti WiFi pubbliche o non protette, è bene attivare l’autenticazione a due fattori su tutti gli account utente più importanti.

In questo modo, per accedere all’account non serviranno più solamente username e password ma sarà necessario di volta in volta confermare l’operazione mediante un altro dispositivo in proprio possesso (ad esempio lo smartphone).

Google chiama l’autenticazione a due fattori Verifica in due passaggi: Verifica in due passaggi Google: solo 10% degli utenti la usano.

Nell’articolo Impossibile accedere a Gmail: Web login required abbiamo visto come superare le difficoltà di quegli utenti che avendo attivato la Verifica in due passaggi non riescono a scaricare e inviare la posta elettronica.

8) Qualunque dispositivo client si utilizzi, collegarsi a un server VPN remoto

Per avere la certezza che tutte le informazioni inviate e ricevute in rete dai propri dispositivi non possano essere intercettate da parte di terzi, l’ideale è stabilire la connessione con un server VPN affidabile.

Sul PC oppure sui propri dispositivi mobili è quindi bene installare un client VPN che consenta di approntare un tunnel cifrato con un server VPN remoto: tutti i dati in transito, con qualunque applicazione installata sui propri device, saranno comunque crittografati e resi incomprensibili a chiunque provi a svolgere attività di sniffing sulla rete WiFi.

Nell’articolo Servizi VPN sicuri: come evitare che spifferino l’IP pubblico reale abbiamo visto come selezionare i gestori che offrono VPN affidabili.

Ottimi ProtonVPN, disponibile anche in versione gratuita (vedere ProtonVPN: come navigare anonimi e ProtonVPN conquista un milione di utenti e lancia la versione per iOS); AzireVPN (VPN gratis: cos’è e come funziona WireGuard con AzireVPN) ed ExpressVPN (Connessione VPN: come aiuta ad accedere a contenuti diversamente non fruibili).

Ai professionisti e agli utenti più smaliziati suggeriamo comunque di allestire un server VPN in azienda, a casa o in ufficio al quale collegarsi al bisogno in modalità remota:

– Server VPN, come crearlo usando un NAS

– Rendere più sicura la VPN sui server NAS Synology

– Connessione VPN in Windows con OpenVPN

Basterà installare sul PC o sul dispositivo mobile un client OpenVPN con i parametri del proprio server VPN e, una volta stabilita la connessione remota, si avrà anche la possibilità di accedere in sicurezza alle risorse condivise all’interno della propria LAN.

Maggiori informazioni sulla scelta dei migliori servizi VPN per utilizzare in sicurezza le reti senza fili nel nostro articolo VPN, cos’è e come scegliere quelle migliori.

9) Impostare il server DNS da usare sul proprio dispositivo

Nel caso in cui ci si fosse malauguratamente connessi a una WiFi che utilizza un server DNS pericoloso o, peggio ancora, modificato da qualche malintenzionato per restituire indirizzi IP fasulli e porre in campo campagne phishing particolarmente efficaci (si può far credere a un utente di trovarsi su Google, Facebook, sui servizi Microsoft o sulla home page del servizio di online banking quando ciò non corrisponde al vero…), chiedendo al router WiFi di restituire dinamicamente il server da usare, sistema operativo, browser e applicazioni in uso si affideranno ciecamente a tale server DNS per la risoluzione di tutti i nomi a dominio.

Seguendo le indicazioni riportate nell’articolo Cambiare DNS in Windows, Linux, macOS e Android, suggeriamo di impostare manualmente un server DNS (ad esempio 8.8.8.8 e 8.8.4.4 di Google) evitando di accettare quello impostato sul router WiFi.

10) Assicurarsi di connettersi sempre alla WiFi giusta

Creare un hotspot WiFi è semplicissimo: lo può fare chiunque e con qualunque dispositivo (tablet e smartphone compresi).

Un aggressore fisicamente posto nelle vicinanze può creare un access point WiFi caratterizzato dallo stesso SSID di un’altra rete (evil twin) con lo scopo di trarre in inganno gli utenti. È quindi bene essere consapevoli di questa eventualità (vedere Rubare la password WiFi: attenti agli evil twins) e attivare sempre la cifratura dei dati come spiegato ai punti precedenti.

È quindi bene porre la massima attenzione sui dispositivi WiFi ai quali ci si connette accertandosi che essi siano quelli legittimi.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17342.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_483052.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/bambini-connessi-online.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482990.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482942.jpg)