Quando si parla di privacy online, i servizi VPN gestiti da terzi occupano una posizione ambigua. Da un lato sono presentati come strumenti essenziali per proteggere il traffico e aggirare restrizioni, dall’altro soffrono di un problema strutturale di fiducia: la maggior parte delle soluzioni chiede all’utente di credere a promesse difficilmente verificabili. Inoltre, proprio per il fatto che sono utilizzabili per raggiungere siti bloccati, le VPN sono nel mirino dei legislatori europei (in Italia la normativa vigente non impedisce l’uso delle VPN ma “ordina” ai gestori di cooperare).

È quindi molto interessante la notizia della pubblicazione di TrustTunnel come progetto open source. Sviluppato originariamente da AdGuard VPN, TrustTunnel è rilasciato pubblicamente con l’obiettivo dichiarato di superare alcuni limiti storici dei protocolli tradizionali.

TrustTunnel non nasce come esercizio teorico né come semplice esperimento accademico. È un protocollo già utilizzato in produzione, progettato per funzionare in ambienti ostili, dove l’ispezione profonda del traffico, il throttling selettivo e il blocco dei protocolli VPN sono pratiche comuni. La condivisione del suo codice sorgente su GitHub segna un passaggio cruciale, perché sposta l’attenzione dal marketing alla verificabilità tecnica.

TrustTunnel: un protocollo pensato per confondersi, non per nascondersi

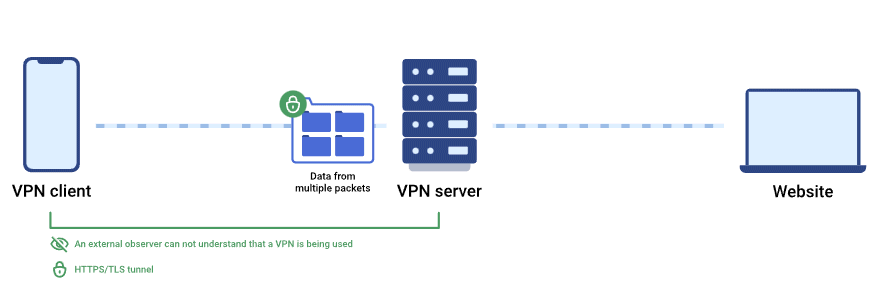

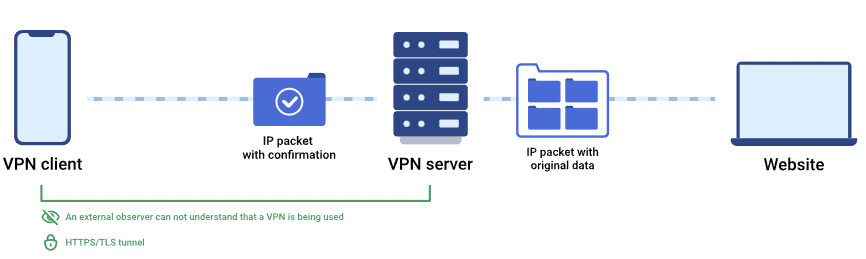

La caratteristica distintiva di TrustTunnel non è l’uso di algoritmi crittografici esotici o di tecniche di offuscamento artificiali. Al contrario, il progetto si fonda su una scelta volutamente conservativa: utilizzare TLS, HTTP/1.1, HTTP/2 e HTTP/3 come strato di trasporto reale, non simulato.

Significa che il traffico generato da TrustTunnel è, a tutti gli effetti, traffico HTTPS standard. Non si tratta di un tunnel VPN incapsulato dentro una connessione Web, ma di un utilizzo diretto delle stesse primitive che proteggono la maggior parte del traffico Internet moderno. Dal punto di vista di un intermediario di rete, distinguere una connessione TrustTunnel da quella verso un normale sito Web diventa estremamente complesso, anche in presenza di sistemi avanzati di deep-packet inspection.

L’uso di HTTP/2 e HTTP/3 consente inoltre di abbandonare il modello tradizionale basato sui pacchetti per adottare un’architettura a stream. Ogni flusso applicativo viaggia su uno stream dedicato, con buffering più efficiente e minore overhead di conferma, migliorando le prestazioni soprattutto su reti instabili o mobili.

Architettura del progetto: endpoint, librerie e client

TrustTunnel non è solo un protocollo: il progetto include un endpoint VPN (il server), una libreria condivisa, un client a riga di comando e applicazioni grafiche per i dispositivi mobili.

L’endpoint è compatibile con sistemi Linux e macOS ed è progettato per gestire il tunneling di traffico TCP, UDP e ICMP. Una flessibilità del genere è rilevante, perché consente di trasportare non solo traffico Web, ma anche applicazioni che si basano su protocolli di rete più bassi, senza dover ricorrere a soluzioni parallele.

Dal lato client, il supporto è esteso a Linux, macOS e Windows per la versione CLI (command-line interface), mentre sono disponibili applicazioni dedicate per Android e iOS. Il client può operare come tunnel di sistema tramite interfaccia virtuale oppure come proxy SOCKS5, adattandosi a scenari molto diversi, dall’uso personale alla segmentazione del traffico in ambienti aziendali.

Sul sito ufficiale di TrustTunnel si possono trovare tutti i riferimenti per il download di server e client.

Controllo del traffico e split tunneling avanzato

Uno degli aspetti più interessanti di TrustTunnel è la granularità del controllo sul traffico. Il protocollo e le implementazioni client supportano lo split tunneling in modo nativo, consentendo di decidere quali domini, indirizzi IP o applicazioni debbano passare attraverso il tunnel e quali restare sulla rete locale.

In questo modo si può ad esempio separare in modo netto traffico lavorativo e personale, instradare selettivamente solo alcune comunicazioni o evitare il passaggio nel tunnel per servizi che richiedono accesso diretto alla rete locale.

Il supporto a DNS personalizzati, inclusi DoH, DoT e DoQ, rafforza ulteriormente il controllo sulla risoluzione dei nomi, un aspetto spesso trascurato nelle VPN tradizionali.

Non ci sono già tante altre soluzioni VPN alternative rispetto a TrustTunnel?

Di alternative a TrustTunnel ce ne sono eccome, a partire da “nomi forti” come WireGuard e OpenVPN. Il fatto è che nessuna delle altre soluzioni nasce davvero con il supporto HTTPS “nativo”.

TrustTunnel non cerca di sembrare traffico web: è traffico HTTPS reale. Dal punto di vista di un provider o di un firewall, l’utente che si serve di TrustTunnel “sta parlando” con un sito Web moderno.

WireGuard è eccellente: l’abbiamo detto più volte. È semplice, veloce, pulito, ma ha due limiti strutturali: è facilmente riconoscibile a livello di rete, è fragile in contesti ostili (censura, throttling selettivo). TrustTunnel non nasce per sostituire WireGuard ovunque: come osservato in precedenza, è utile dove la rete è un avversario, non solo un mezzo.

Perché AdGuard ha deciso di rendere open source TrustTunnel?

AdGuard è sviluppato da una società registrata a Cipro, per operare in un contesto legislativo europeo.

Nel mondo delle VPN c’è un problema di fondo: sono prodotti che chiedono fiducia totale, ma offrono pochissima verificabilità. Aprendo il protocollo TrustTunnel, AdGuard sposta la fiducia dal brand al codice, permette audit indipendenti e riduce l’effetto “black box”.

Rendere open source il componente più sensibile del prodotto AdGuard VPN aiuta a ridurre accuse implicite, permette controlli esterni, rende più difficile qualsiasi sospetto non dimostrabile.

Ovviamente, i componenti software distribuiti su GitHub permettono di allestire i propri server VPN basati su TrustTunnel ma l’obiettivo di AdGuard è quello di spronare gli utenti ad avvalersi del prodotto commerciali, che permette – come molti altri servizi concorrenti – di selezionare l’host di uscita attingendo a una lunga lista di Paesi.

Un progetto aperto, ma non statico

TrustTunnel è distribuito sotto licenza Apache 2.0, una scelta che favorisce l’adozione anche in contesti commerciali e la creazione di implementazioni derivate.

Oltre alla documentazione di configurazione e sviluppo, il progetto include una specifica del protocollo separata, elemento fondamentale per chi voglia analizzarne il funzionamento o implementare client alternativi.

La roadmap pubblica indica l’intenzione di estendere il protocollo al supporto di comunicazioni peer-to-peer tra client, una funzionalità che potrebbe aprire scenari interessanti per reti distribuite e applicazioni decentralizzate.

Considerazioni finali

TrustTunnel non pretende di sostituire soluzioni consolidate. Il suo valore sta nell’aver affrontato il tema delle comunicazioni private su Internet partendo dalla realtà delle reti moderne, dove HTTPS è la lingua franca e qualsiasi protocollo “anomalo” viene rapidamente individuato.

La decisione di rendere open source un protocollo già in uso commerciale non elimina automaticamente la necessità di fiducia nell’operatore, ma riduce drasticamente l’asimmetria informativa.

Per chi si occupa di sicurezza, privacy o censura in rete, TrustTunnel rappresenta soprattutto un caso di studio concreto: un esempio di come sfruttare infrastrutture esistenti in modo coerente, senza ricorrere a soluzioni artificiose o fragili.

/https://www.ilsoftware.it/app/uploads/2026/01/VPN-trusttunnel-HTTPS.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconti-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/11/uomo-davanti-a-computer-portatile.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconto-90-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-sorridente-di-fronte-a-smartphone.jpg)