Uno dei timori più diffusi tra gli utenti è che qualcuno, specie se interessato a sottrarre i dati conservati nel proprio PC notebook o desktop, possa accedervi tramite WiFi o indirizzo IP.

Diciamo subito che entrare in un altro PC non è affatto facile se il sistema è adeguatamente protetto. Ciò significa che è essenziale che l’utente abbia posto in essere quelle misure di sicurezza minime per proteggere i propri sistemi, anche in ottica GDPR nel caso di professionisti e aziende.

Entrare in un PC è possibile avendone la disponibilità fisica, anche per un breve periodo di tempo, oppure tramite indirizzo IP, sia esso privato o pubblico collegandosi alle porte TCP o UDP esposte in rete.

Presentiamo di seguito gli strumenti e le “buone pratiche” che permettono di scongiurare che utenti non autorizzati possano entrare nel proprio PC in locale oppure in modalità remota.

Come evitare che utenti non autorizzati possano entrare nel PC e sottrarre le informazioni ivi memorizzate

1) Crittografare le unità con BitLocker o con VeraCrypt

Accedere al contenuto di un sistema Windows è semplicissimo se l’utente non ha impostato la crittografia delle unità, compresa quella in cui è installato il sistema operativo, con BitLocker (disponibile a partire dalle edizioni Professional di Windows) o con VeraCrypt.

Si supponga di disporre fisicamente del sistema desktop o del portatile Windows che si desidera violare. Utilizzando l’espediente illustrato negli articoli Come trovare la password del login di Windows e Cancellare account Windows e creare un account amministratore) (funziona anche in Windows 10), è facile per un malintenzionato riavviare il sistema altrui da un supporto d’installazione di Windows, creare un nuovo account utente dotato dei diritti di amministratore, accedere al contenuto delle cartelle personali degli utenti presenti sulla macchina, sottrarre dati copiandoli in un’unità di memoria esterna quindi cancellare l’account creato per non destare alcun sospetto.

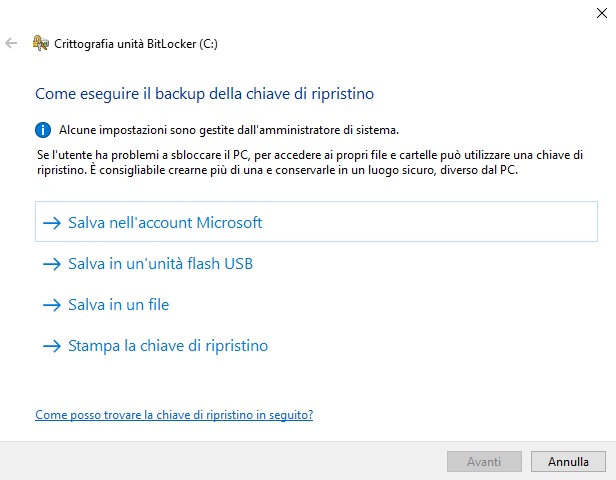

Utilizzando ad esempio BitLocker in modo da crittografare tutto il contenuto dell’unità in cui è installato Windows e delle altre unità di memorizzazione, se si proverà a sfruttare l’espediente citato nei precedenti articoli, l’aggressore noterà che le unità non saranno direttamente accessibili.

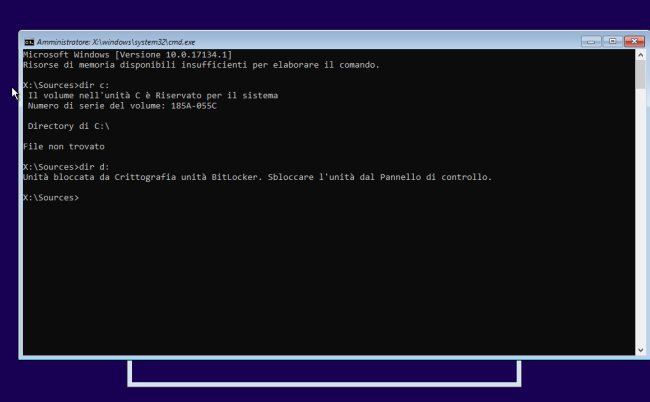

Avviando la macchina dal supporto d’installazione di Windows o da qualunque supporto di avvio di emergenza, provando ad accedere al volume in cui è installato il sistema operativo, nel caso in cui esso fosse crittografato con BitLocker, verrà mostrato il messaggio Unità bloccata da Crittografia unità BitLocker. Sbloccare l’unità dal Pannello di controllo.

L’utente malintenzionato non potrà così estrarre i dati dal PC e non potrà fare altro che desistere.

Per attivare BitLocker in Windows 10 è possibile seguire i passaggi riportati nell’articolo BitLocker, cos’è, come funziona e perché è da attivarsi in ottica GDPR.

Crittografando il contenuto di tutte le unità installate nel PC e collegate al bisogno, si eviterà che utenti non autorizzati possano impossessarsi di dati riservati e/o sensibili.

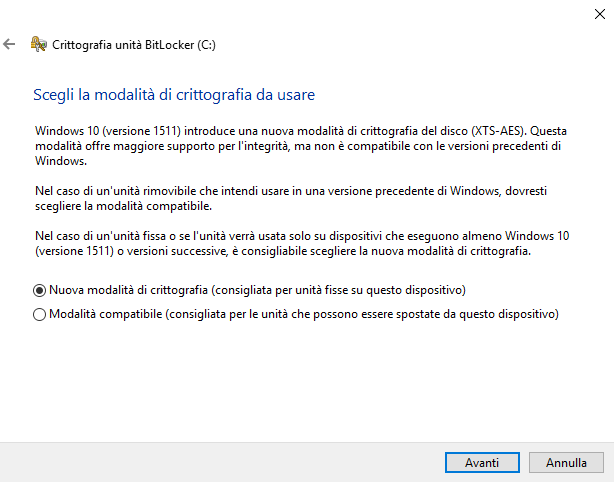

Per le unità esterne, rimovibili, crittografate con BitLocker è bene tenere presente un aspetto importante: Windows 10, a partire dalla versione 1511, introduce una nuova modalità di crittografia del disco (XTS-AES) che non è compatibile né con le precedenti versioni di Windows 10 né con le altre versioni di Windows. Se si fosse interessati a usare una stessa unità esterna con altre versioni di Windows, si dovrà scegliere l’opzione Modalità compatibile.

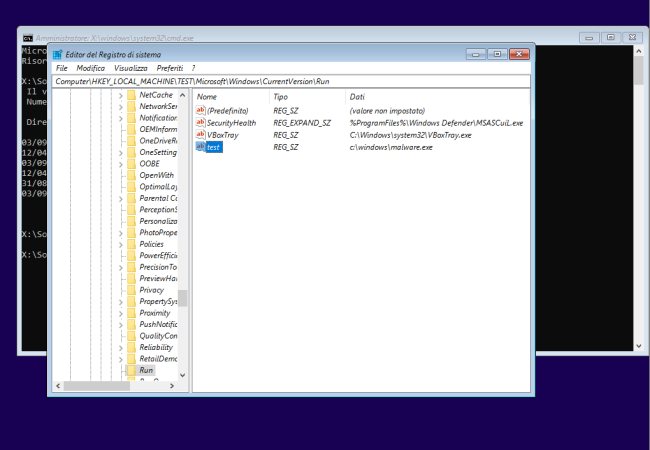

Basti pensare, inoltre, che anche da supporto di avvio è possibile accedere direttamente al contenuto del registro di sistema di Windows senza creare alcun account utente. Qui un utente malintenzionato può ad esempio modificare la chiave di registro HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run dell’installazione di Windows in uso e provocare il caricamento di un comando dannoso o di un eseguibile nocivo.

La procedura è molto semplice ed è sostanzialmente quella descritta nell’articolo Come ripristinare Windows 10 senza perdere i dati al punto 7).

Con un’unità crittografata BitLocker questo tipo di attacco non può evidentemente avvenire.

2) Controllare che gli account utente Windows siano protetti con nome utente e password e che venga attivato il blocco sulla schermata di logon

Se si teme che altri dipendenti nei quali si riveste poca fiducia siano interessati a spiare le proprie attività, è bene assicurarsi che tutti gli account utente creati sulla macchina Windows siano protetti con una password sufficientemente solida e difficile da “indovinare”.

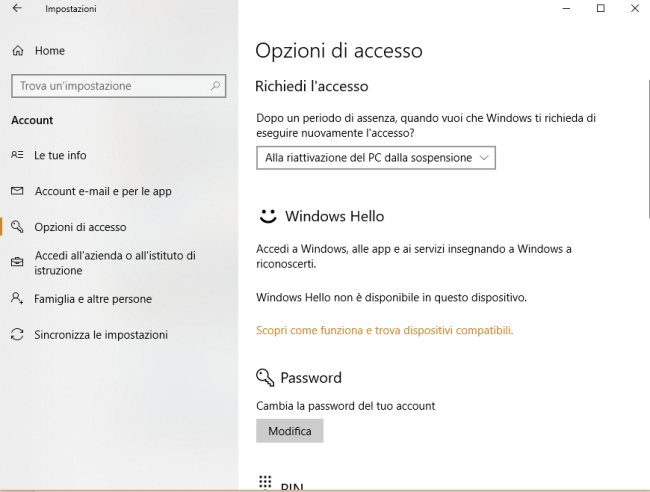

È altresì bene controllare che al rientro da sospensione e ibernazione, Windows chieda nuovamente l’inserimento della password con la comparsa della schermata di logon.

In Windows 10 basta digitare Opzioni di accesso nella casella di ricerca e selezionare Alla riattivazione del PC dalla sospensione in corrispondenza di Richiedi l’accesso. In questo modo non si correrà il rischio che qualcuno possa approfittare della temporanea assenza per ficcare il naso negli affari altrui.

Per maggior sicurezza, prima di allontanarsi dal PC, è sempre bene premere la combinazione di tasti Windows+L per procedere con la disconnessione temporanea dell’account.

3) Proteggere le risorse condivise in rete locale con nome utente e password

Per evitare problemi è bene proteggere sempre le cartelle condivise impostando credenziali personali, non note a terzi. Un’ottima idea è fare un inventario delle cartelle condivise in rete seguendo le indicazioni riportate nell’articolo Autorizzazioni cartelle condivise in Windows: come gestirle.

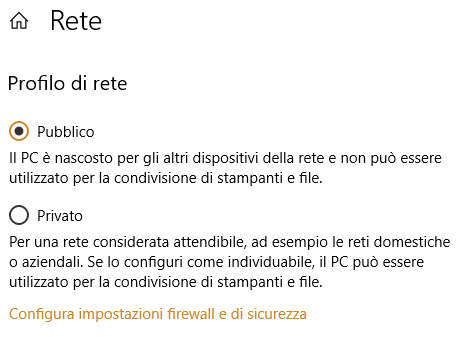

Quando si utilizza una WiFi altrui o si hanno dubbi sulle modalità con cui la connessione di rete viene gestita, è sempre bene indicare la rete alla quale si è collegati, in Windows, come rete pubblica. Per far ciò basta accedere alle impostazioni dell’interfaccia di rete (in Windows 10 basta scrivere Stato della rete nella casella di ricerca quindi su Modifica proprietà connessione) e scegliere il profilo Pubblico.

4) Controllare i componenti server utilizzati in rete locale e le porte esposte in rete

Per scongiurare qualunque tipo di attacco proveniente dall’esterno è fondamentale controllare di aver aggiornato tutti i software in uso sulla macchina (così da scongiurare eventuali vulnerabilità, soprattutto se dotati di funzionalità server). Inoltre, è bene accertarsi di non aver esposto porte in rete, direttamente accessibili dall’esterno.

Tutti i consigli da seguire sono riportati nell’articolo Come rendere la rete sicura sia in azienda che a casa.

Attenzione anche a UPnP, da disattivare sempre lato router (UPnP, a cosa serve e perché va disattivato immediatamente) e all’eventuale utilizzo di videocamere e dispositivi IoT a basso o bassissimo costo che spesso non offrono adeguate assicurazioni in termini di sicurezza: vedere, a tal proposito, gli articoli Telecamere videosorveglianza: come sceglierle e Videocamere IP e dispositivi cloud a basso costo diventano spie per ficcanaso e malintenzionati.

Da tenere presente, inoltre, che non è mai una buona idea lasciare collegare dispositivi sconosciuti o potenzialmente insicuri alla propria rete locale: Come collegare dispositivi insicuri o non affidabili alla rete locale.

5) Accertare quando il PC viene utilizzato e con quali account utente

Non è mai una buona idea condividere l’utilizzo di uno stesso PC con più utenti, soprattutto se esso contenesse dati importanti o informazioni riservate.

Ci sono comunque molteplici strategie per verificare quando un PC è stato acceso e con quali account utente è stato effettuato il login: Stabilire se il PC era acceso in un determinato momento.

Altri strumenti e strategie nei nostri due articoli Come monitorare un PC senza installare nulla e Scoprire se qualcuno ha usato il pc in nostra assenza.

6) Verificare i processi in esecuzione sul PC

Se si avesse il sospetto che un altro utente utilizzi il proprio PC senza averne titolo oppure abbia installato componenti per monitorare le proprie attività o controllare da remoto il sistema senza alcuna autorizzazione, suggeriamo scaricare, installare e fare una scansione completa con Malwarebytes Antimalware. Questo antimalware, infatti, è particolarmente abile nel riconoscere software di amministrazione, riskware o software di monitoraggio spesso usati per tenere sotto controllo un altro computer.

Agli utenti di Windows 10 suggeriamo anche di attivare la protezione contro i PUP di Windows Defender (Programmi inutili o dannosi: come attivare la protezione segreta di Windows 10) perché essa è in grado di riconoscere anche i software potenzialmente pericolosi per l’utente.

È importante anche servirsi di Autoruns e Process Explorer per esaminare quali processi sono attualmente eseguiti sul sistema e quali vengono automaticamente caricati a ogni avvio: Rimozione virus in modo manuale, ecco come si fa.

Concentrarsi subito sui file eseguiti all’avvio, sui servizi e sui processi che non dispongono di firma digitale è spesso molto utile perché permette di individuare rapidamente eventuali elementi sospetti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17911.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)